LF4

Schutzbedarfsanalyse im eigenen Arbeitsbereich durchführen

- IT-Sicherheit und Datenschutz

- Schutzbedarfsanalyse

- Sicherheitsmechanismen / TOM

https://johannesloetzsch.github.io/LF4

Ziele

Rahmenlehrplan:

„Die Schülerinnen und Schüler verfügen über die Kompetenz, mit Hilfe einer bestehenden Sicherheitsrichtlinie eine Schutzbedarfsanalyse zur Ermittlung der Informationssicherheit auf Grundschutzniveau in ihrem Arbeitsbereich durchzuführen.“

-

betriebliche Vorgaben und rechtliche Regelungen zur IT-Sicherheit und zum Datenschutz einhalten

-

Bedrohungsszenarien erkennen und Schadenspotenziale unter Berücksichtigung wirtschaftlicher und technischer Kriterien einschätzen

- Kunden und Kundinnen im Hinblick auf Anforderungen an die IT-Sicherheit und an den Datenschutz beraten

-

Sicheheitsanforderungen von IT-Systemen analysieren und Maßnahmen zur IT-Sicherheit ableiten, abstimmen, umsetzen und evaluieren

- Sicherheitsmechanismen insbesondere Zugriffsmöglichkeiten und -rechte festlegen und implementieren

-

Wirksamkeit und Effizienz der umgesetzten Maßnahmen zur IT-Sicherheit und zum Datenschutz prüfen

Lehrplan:

Prüfungskatalog:

(Stand: 2. Auflage 2024)

- (AP1/06/01) Betriebliche Regelungen zur IT-Sicherheit auf Grundschutzniveau im eigenen Arbeitsbereich analysieren, anwenden und ihre Einhaltung überprüfen:

- TOM, personelle Maßnahmen

- ISO 2700X, BSI IT-Grundschutz

- DSGVO, BDSG

- (AP1/06/02) Schutzbedarfsanalyse im eigenen Arbeitsbereich durchführen für

- Anwendungen

- IT-Systeme

- Räume

- Kommunikationsverbindungen

- (AP1/06/03) Modellierung eines arbeitsplatzbezogenen Sicheheitskonzeptes nach BSI-Grundschutz

- Bausteine aus dem Grundschutzkatalog

- Schutzbedarfskategorien

- IT-Sicheheitsmanagementsystem implementieren

- Betrieblicher IT-Sicherheitsbeauftragter

- (AP1/06/04) Umsetzung des arbeitsplatzbezogenen Sicherheitskonzeptes unterstützen können

- Schaffung eines Sicherheitsbewusstseins bei den Mitarbeitern

- Security by Design & Security by Default

- Backup, Sicherung der Verfügbarkeit

- Zugangs- und Zugriffskontrolle

- Verschlüsselungstechniken (symmetrisch, asymmetrisch, Zertifikate, CA

- (AP2AE1/04/01)

- (AP2AE1/04/02)

- (AP2AE1/04/03)

- (AP2AE1/04/04)

- (AP2AE1/04/05)

- (AP2AE1/04/06)

- (AP2AE2/01/03 -> LF9) Netzwerkkonzepte (-topologien, -infrastrukturen) benennen und charakterisieren

- VLAN

- Sicherheit in Drahtlosnetzen

- Sicherheitskonzepte und -risiken

- (AP2AE2/01/06 -> LF9) Standortübergreifende und -unabhängige Kommunikation situationsgerecht auswählen und einrichten können

- VPN-Modelle

- Tunneling

- IPsec

- (AP2AE2/01/09) Risiken identifizieen, Maßnahmen planen und Ausfallwahrscheinlichkeiten berücksichtigen

- PDCA-Zyklus

- MTBF/AFR

- Notfallkonzept (Disaster Recovery)

- (AP2AE2/01/10 -> LF9) Maßnahmen zur Sicherstellung des Betriebes beurteilen können

- USV, Raid

- Backups

- (AP2AE2/01/11 -> LF12) Monitoringsysteme anwenden und Ergibnisse interpretieren können

- Festlegen der Monitoringdaten

- SNMP, S.M.A.R.T

- Systemlastanalyse

- Predictive Maintainance

- Ressourcenengpässe

- Festlegen von Schwellwerten

- (AP2AE2/01/12 -> LF12) Monitoringergebnisse analysieren und korrektive Maßnahmen bestimmen können

- SOP

- SLA, Service Level 1-3

- Incident Management (Ticketsystem)

- Eskalationsstufen

- (AP2AE2/02/01) TOM

- Berechtigungskonzepte, Organisationsstrukturen (Zugang, Zutritt, Zugriff)

- (AP2AE2/02/02) Möglichkeiten der physischen/hardwareteschnischen Absicherung benennen

- Zugangskontrollen

- Elementarrisiken

- (AP2AE2/02/03) Möglichkeiten der softwaretechnischen Absicherung implementieren können

- User-

Schülerziele

Vorschläge zur Unterrichtsstrukturierung

📚 Grundlagen first

- mdBook bereits sehr gut geeignet

- Zuerst reine Grundlagen ohne Abschweifungen vermitteln

- Anschließend gezielt auf einzelne Punkte eingehen

- Optional: Rusttool zur Priorisierung wichtiger Inhalte

🧠 Kognitive Entlastung

- Cognitive Load beachten: Cognitive load is what matters

- Spaßfaktor für erfolgreichen Unterricht wichtig

- Hackerspace nur erwähnen, nicht detailliert behandeln

💬 Welche Wünsche gibt es für den Spaßfaktor?

🔁 Interaktive Elemente

- Hedgedoc

- Mehr Zusammenarbeit mit Schülern

- Kleine Wiederholungsfragen einbauen

- Gemeinsames Erarbeiten von Inhalten

- Wissensabfragen via Quiz oder Mini-Tasks (z.B. Kahoot)

💬 Wie können wir die Zusammenarbeit umsetzen?

⏸️ Verarbeitungspausen

- Mehr Inhaltspausen zur Informationsverarbeitung

-

Alternativen zu reinen Pausen:

- Gruppenarbeiten

- Einzelarbeiten zur Wissensanwendung

- Praktische Übungsphasen

- Aktuell: Zu hohe Informationsdichte, wenig Wiederholung-/Reflexionszeit

🔄 Weiterentwicklung

- Theorie mit Praxis verbinden (evtl.)

- Austausch mit älteren FI-Klassen zur Unterrichtsgestaltung

- Erfahrungswerte anderer Klassen nutzen

Plan

40UE -> 1 doppelte + 3 einfache Noten

Zeitplan

gantt title LF4 November 2025 (5 Tage) dateFormat YYYY-MM-DD axisFormat %d.%m. section Mo 27.10. Einführung :2025-10-27, 1h Datenschutz und Datensicherheit :2025-10-27, 2h section Mo 03.11. besondere Datenkategorien, Meldepflichten, Verantwortlichkeiten :2025-11-03, 2h section Mi 05.11. Datensparsamkeit, Sicherheitsgrundlagen, Redundanz :2025-11-05, 3h section Do 06.11. ISM, BSI-Grundschutz, Gefährdungen, Angreifermodell :2025-11-06, 3h section Fr 07.11. TOM, Endgerätesicherheit :2025-11-07, 4h SOL Praxisbeispiele :crit, milestone, 2025-11-07, 2h

gantt title LF4 Dezember 2025 (1 Tag + SOL) dateFormat YYYY-MM-DD axisFormat %d.%m. section Mi 03.12. Praxisbeispiele + Projekte + Kryptographie-Einstieg :2025-12-03, 3h section Fr 05.12. SOL Projektplanung :crit, milestone, 2025-12-05, 2h

gantt title LF4 Januar 2026 (4 Tage) dateFormat YYYY-MM-DD axisFormat %d.%m. section Do 22.01. Schutzbedarfsanalyse, Risikobehandlung :2025-01-22, 3h section Fr 23.01. Beispiele (Layer8, Physical Security) :2025-01-23, 4h SOL Schutzbedarfsanalyse :crit, milestone, 2025-01-23, 2h section Mi 28.01. Q&A, Wiederholung :2025-01-28, 3h section Do 29.01. Klassenarbeit :crit, milestone, 2025-01-29, 2h Vorstellung Praxisprojekte :crit, 2025-01-29, 1h

gantt title LF4 März 2026 (3 Tage) dateFormat YYYY-MM-DD axisFormat %d.%m. section Do 12.03. Praxis :2025-02-12, 3h section Fr 13.03. Praxis :2025-02-13, 4h SOL Projektabschluss :crit, milestone, 2025-02-13, 2h section Mi 18.03. Projektpräsentation :crit, milestone, 2025-02-18, 3h

Leistungsnachweise

-

Klassenarbeit (doppelte Wertung, 90min, handschriftlich)

-

erlaubte Hilfsmittel:

- Fact sheet (1 A4-Blatt, einseitig beschrieben)

- Wörterbuch

-

Schwerpunkte:

- Datenschutz & Datensicherheit: Begriffsunterscheidung

- Datenschutz: relevante Gesetze

- Prinzipien: Verbot mit Erlaubnisvorbehalt, Grundsätze für die Verarbeitung, Betroffenenrechte, besonderer Kategorien personenbezogener Daten, Melde-/Benachrichtigungspflichte

- Datensparsamkeit: Privacy by Default, Privacy by Design, Anonymität, Pseudonymität

- Datensicherheit: Safety vs. Security, Schutzziele / Hauptziele / Grundwerte, Relative Sicherheit, „Stand der Technik“, Qualität

- Sicherheitsmanagement: ISO 27001, IT-Grundschutz-Methodik

- Datenschutz: relevante Gesetze

- Gefährdungen: Malware, Ransomware, Würmer, Trojaner, Phishing, Spear-Phishing, DoS, DDoS

- IT-Grundschutz-Methodik: Basis-, Kern-, Standard-Absicherung

- TOM (benennen)

- Endgerätesicherheit (Maßnahmen beschreiben)

- Authentifizierung: 3 Methoden/Kategorien, Anforderungen an Passwörter

- Schutzbedarfsanalyse (durchführen)

- Datenschutz & Datensicherheit: Begriffsunterscheidung

-

-

SOL Schutzbedarfsanalyse & Projektplanung (einfache Wertung)

-

Projektpräsentation

- fachliche Leistung (einfache Wertung)

- Mitarbeit (einfache Wertung)

Datenschutz & Datensicherheit (DuD)

❓❗ Wie unterscheiden sich Datenschutz und Datensicherheit?

Datenschutz

(Schutz der Privatsphäre)

=> Schutz vor missbräuchlicher Verwendung personenbezogener Daten

=> Schutz des Grundrechts auf Privatsphäre und informationelle Selbstbestimmung

=> Schutz natürliche Personen gegenüber staatlichen Überwachungsmaßnahmen sowie Datenmonopolen und Missbrauch durch Privatunternehmen

Datensicherheit

(Informationssicherheit)

=> Vertraulichkeit, Verfügbarkeit, Integrität, …

=> von Daten und Datenverarbeitenden Systemen

=> Schutz vor vielseitigen Gefahren (Bedrohungen) mit Ziel der Vermeidung (Minimierung) von Risiken und Schäden

💡 Erklärung der Begriffe Datenschutz und Datensicherheit durch Prof. Andreas Pfitzmann

Datenschutz

Geschichte

💬 Warum ist Datenschutz für Individuen und Gemeinwohl wichtig?

Hippokratischer Eid (Antike):

„Was ich bei der Behandlung sehe oder höre oder auch außerhalb der Behandlung im Leben der Menschen, werde ich, soweit man es nicht ausplaudern darf, verschweigen und solches als ein Geheimnis betrachten.“

- 1949 Grundgesetz

- Artikel 1 (1) „Die Würde des Menschen ist unantastbar. Sie zu achten und zu schützen ist Verpflichtung aller staatlichen Gewalt.“

- Artikel 2 (1) „Jeder hat das Recht auf die freie Entfaltung seiner Persönlichkeit, soweit er nicht die Rechte anderer verletzt und nicht gegen die verfassungsmäßige Ordnung oder das Sittengesetz verstößt.“

- Artikel 10 (1) „Das Briefgeheimnis sowie das Post- und Fernmeldegeheimnis sind unverletzlich.“

- 1950 Europäische Menschenrechtskonvention

- Artikel 8 (1) „Jede Person hat das Recht auf Achtung ihres Privat- und Familienlebens, ihrer Wohnung und ihrer Korrespondenz.“

- 1970 weltweit erstes Datenschutzgesetz (in Hessen)

- 1977 Bundesdatenschutzgesetz

- 1983 Volkszählungsurteil => „Recht auf informationelle Selbstbestimmung“

- „Mit dem Recht auf informationelle Selbstbestimmung wären eine Gesellschaftsordnung und eine diese ermöglichende Rechtsordnung nicht vereinbar, in der Bürger nicht mehr wissen können, wer was wann und bei welcher Gelegenheit über sie weiß. Wer unsicher ist, ob abweichende Verhaltensweisen jederzeit notiert und als Information dauerhaft gespeichert, verwendet oder weitergegeben werden, wird versuchen, nicht durch solche Verhaltensweisen aufzufallen. […] Dies würde nicht nur die individuellen Entfaltungschancen des Einzelnen beeinträchtigen, sondern auch das Gemeinwohl, weil Selbstbestimmung eine elementare Funktionsbedingung eines auf Handlungsfähigkeit und Mitwirkungsfähigkeit seiner Bürger begründeten freiheitlichen demokratischen Gemeinwesens ist. Hieraus folgt: Freie Entfaltung der Persönlichkeit setzt unter den modernen Bedingungen der Datenverarbeitung den Schutz des Einzelnen gegen unbegrenzte Erhebung, Speicherung, Verwendung und Weitergabe seiner persönlichen Daten voraus.“

- 2008 Bundesverfassungsgerichtsurteil zur Online-Durchsuchung (Bundestrojaner) => „Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme“ (Grundrecht auf digitale Intimsphäre)

- 2009 Charta der Grundrechte der Europäischen Union

- Artikel 8 (1) „Jede Person hat das Recht auf Schutz der sie betreffenden personenbezogenen Daten.“

- Artikel 8 (2) „Diese Daten dürfen nur nach Treu und Glauben für festgelegte Zwecke und mit Einwilligung der betroffenen Person oder auf einer sonstigen gesetzlich geregelten legitimen Grundlage verarbeitet werden. Jede Person hat das Recht, Auskunft über die sie betreffenden erhobenen Daten zu erhalten und die Berichtigung der Daten zu erwirken.“

2024 Cyber Resilience Act (CRA)

- gilt ab dem 11.12.2027

Gesetzliche Bestimmungen

❓❗ Welche Datenschutzgesetze gelten in Deutschland?

Datenschutz-Grundverordnung (DSGVO)

=> hat Anwendungsvorrang vor dem BDSG

=> gilt im Europäischen Wirtschaftsraum

Bundesdatenschutzgesetz (BDSG)

=> ergänzt und präzisiert die DSGVO

weitere Gesetze

Landesdatenschutzgesetze

IT-Sicherheitsgesetz (IT-SIG)

BSI-Gesetz (BSIG)

Telekommunikationsgesetz (TKG)

Digitale-Dienste-Gesetz (DDG)

=> ersetzt das Telemediengesetz (TMG)

Cyber Resilience Act (CRA)

Umsetzung

flowchart TB Datenschutz --> rds[Rechtlicher Datenschutz] Datenschutz --> tds[Technischer Datenschutz] --> mls[Multilaterale Sicherheit]

Prinzipien

- Rechtmäßigkeit der Verarbeitung

- Grundsätze für die Verarbeitung personenbezogener Daten

- Betroffenenrechte

- Verarbeitung besonderer Kategorien personenbezogener Daten

- Melde-/Benachrichtigungspflichten

Rechtmäßigkeit der Verarbeitung

❓❗ Unter welchen Bedingungen ist eine Speicherung oder Verarbeitung von personenbezogenen Daten erlaubt?

Verbot mit Erlaubnisvorbehalt

Die Verarbeitung ist nur rechtmäßig, wenn mindestens eine der nachstehenden Bedingungen erfüllt ist:

a) Die betroffene Person hat ihre Einwilligung zu der Verarbeitung der sie betreffenden personenbezogenen Daten für einen oder mehrere bestimmte Zwecke gegeben;

b) die Verarbeitung ist für die Erfüllung eines Vertrags, dessen Vertragspartei die betroffene Person ist, oder zur Durchführung vorvertraglicher Maßnahmen erforderlich, die auf Anfrage der betroffenen Person erfolgen;

c) die Verarbeitung ist zur Erfüllung einer rechtlichen Verpflichtung erforderlich, der der Verantwortliche unterliegt;

d) die Verarbeitung ist erforderlich, um lebenswichtige Interessen der betroffenen Person oder einer anderen natürlichen Person zu schützen;

e) die Verarbeitung ist für die Wahrnehmung einer Aufgabe erforderlich, die im öffentlichen Interesse liegt oder in Ausübung öffentlicher Gewalt erfolgt, die dem Verantwortlichen übertragen wurde;

f) die Verarbeitung ist zur Wahrung der berechtigten Interessen des Verantwortlichen oder eines Dritten erforderlich, sofern nicht die Interessen oder Grundrechte und Grundfreiheiten der betroffenen Person, die den Schutz personenbezogener Daten erfordern, überwiegen, insbesondere dann, wenn es sich bei der betroffenen Person um ein Kind handelt.

Grundsätze für die Verarbeitung personenbezogener Daten

❓❗ Was muss bei der Speicherung oder Verarbeitung von personenbezogenen Daten berücksichtigt werden?

a) Rechtmäßigkeit, Verarbeitung nach Treu und Glauben, Transparenz

=> siehe Art. 6 DSGVO (Verbot mit Erlaubnisvorbehalt)

=> Es muss Betroffenen möglich sein, den Prozess der Verarbeitung und Zusammenhänge zu überblicken und verstehen (Wann wurden durch wen welche Daten warum verarbeitet?)

b) Zweckbindung

=> Verarbeitung nur für festgelegte, eindeutige und legitime Zwecke

c) Datenminimierung

=> „dem Zweck angemessen und erheblich sowie auf das […] notwendige Maß beschränkt“

d) Richtigkeit

=> „es sind alle angemessenen Maßnahmen zu treffen, damit [unrichtige] personenbezogene Daten unverzüglich gelöscht oder berichtigt werden“

e) Speicherbegrenzung

=> Daten müssen „in einer Form gespeichert werden, die die Identifizierung der betroffenen Personen nur so lange ermöglicht, wie es […] erforderlich ist“

f) Integrität und Vertraulichkeit

=> „angemessene Sicherheit der personenbezogenen Daten […], einschließlich Schutz vor unbefugter oder unrechtmäßiger Verarbeitung und vor unbeabsichtigtem Verlust, unbeabsichtigter Zerstörung oder unbeabsichtigter Schädigung“

Betroffenenrechte

(Art. 12 bis 23 DSGVO)

❓❗ Welche Rechte haben von Datenverarbeitung betroffene Personen gemäß DSGVO?

💬 Welche Konsequenzen ergeben sich für Diensteanbieter aus den Betroffenenrechten?

📝❗ FiSi AP2 Konzeption Sommer 2022 Aufgabe 3bc

Recht auf Information

(1) Werden personenbezogene Daten bei der betroffenen Person erhoben, so teilt der Verantwortliche der betroffenen Person zum Zeitpunkt der Erhebung dieser Daten Folgendes mit:

a) den Namen und die Kontaktdaten des Verantwortlichen sowie gegebenenfalls seines Vertreters;

b) gegebenenfalls die Kontaktdaten des Datenschutzbeauftragten;

c) die Zwecke, für die die personenbezogenen Daten verarbeitet werden sollen, sowie die Rechtsgrundlage für die Verarbeitung;

d) wenn die Verarbeitung auf Artikel 6 Absatz 1 Buchstabe f beruht, die berechtigten Interessen, die von dem Verantwortlichen oder einem Dritten verfolgt werden;

e) gegebenenfalls die Empfänger oder Kategorien von Empfängern der personenbezogenen Daten und

f) gegebenenfalls die Absicht des Verantwortlichen, die personenbezogenen Daten an ein Drittland oder eine internationale Organisation zu übermitteln […]

Recht auf Auskunft

=> betroffene Person dürfen von dem für die Datenverarbeitung Verantwortlichen Auskunft darüber verlangen, welche Daten über Sie gespeichert werden

Recht auf Datenübertragbarkeit

(1) Die betroffene Person hat das Recht, die sie betreffenden personenbezogenen Daten, die sie einem Verantwortlichen bereitgestellt hat, in einem strukturierten, gängigen und maschinenlesbaren Format zu erhalten, und sie hat das Recht, diese Daten einem anderen Verantwortlichen ohne Behinderung durch den Verantwortlichen, dem die personenbezogenen Daten bereitgestellt wurden, zu übermitteln […]

Recht auf Berichtigung

(Art. 16 DSGVO)

=> wenn gespeicherte Daten unrichtig sind, so können Sie deren unverzügliche Berichtigung verlangen

Recht auf Löschung / "Recht auf Vergessenwerden"

(Art. 17 DSGVO)

„(1) Die betroffene Person hat das Recht, von dem Verantwortlichen zu verlangen, dass sie betreffende personenbezogene Daten unverzüglich gelöscht werden, und der Verantwortliche ist verpflichtet, personenbezogene Daten unverzüglich zu löschen, sofern einer der folgenden Gründe zutrifft:“

Recht auf Widerspruch

(1) Die betroffene Person hat das Recht, aus Gründen, die sich aus ihrer besonderen Situation ergeben, jederzeit gegen die Verarbeitung sie betreffender personenbezogener Daten, die aufgrund von Artikel 6 Absatz 1 Buchstaben e oder f erfolgt, Widerspruch einzulegen

Recht auf Einschränkung der Verarbeitung

(Art. 18 DSGVO)

=> Wenn die Berichtigung falscher Daten verlangt oder Widerspruch gegen die Verarbeitung eingelegt wurde, muss die Verarbeitung der Daten vom Verantwortlichen bis zum Abschluss seiner Prüfung eingeschränkt werden

💡 Hervorragende Beispielprojekte (Vorträge), wie erfolgreicher Lobbyismus für digitale Rechte durch Nutzung der Betroffenenrechte aussehen kann :)

Verarbeitung besonderer Kategorien personenbezogener Daten

❓❗ Welche Daten sind über das bisher gelernte hinaus besonders zu schüzten?

Folgende Kategorien von Daten, die ein besonders hohes Risiko für die Grundrechte und Freiheiten der betroffenen Personen darstellen, unterliegen einem besonders hohem Schutzbedarf:

- rassische und ethnische Herkunft

- politische Meinungen, Gewerkschaftszugehörigkeit

- religiöse oder weltanschauliche Überzeugungen

- Gesundheitsdaten, genetische Daten, biometrischen Daten

- Daten zum Sexualleben oder der sexuellen Orientierung

Melde-/Benachrichtigungspflichten

im Falle einer Verletzung des Schutzes personenbezogener Daten

❓❗ Welche Pflichten hat der für die Verarbeitung von Daten Verantwortliche, wenn bekannt wird, dass Daten unsachgemäß geschützt wurden?

- binnen 72 Stunden an zuständigen Aufsichtsbehörde

- unverzüglich an Verantwortlichen (bei Auftragsverarbeitung)

- unverzüglich an Betroffenen (falls hohes Risiko für die persönlichen Rechte und Freiheiten, siehe Art. 34 DSGVO)

❓ Wie gehe ich damit um, wenn mir Sicherheitslücken / Datenschutzvergehen in fremden Projekten auffallen?

💡 Empfehlungen:

Verantwortlichkeiten

„Verantwortlicher“

„[…] die natürliche oder juristische Person, Behörde, Einrichtung oder andere Stelle, die allein oder gemeinsam mit anderen über die Zwecke und Mittel der Verarbeitung von personenbezogenen Daten entscheidet […]“

=> Geschäftsführung (+ Mitarbeiter)

Muss:

- Datenschutzgrundsätze einhalten und Rechenschaft über deren Einhaltung ablegen

- Dokumentation der Verarbeitungstätigkeiten führen

- bei hohem Risiko eine Datenschutz-Folgenabschätzung vornehmen

- Ausübung von Betroffenenrechten ermöglichen

- Datenschutzverletzungen melden

- ggf. einen Datenschutzbeauftragten benennen

Kann:

- Auftragsverarbeiter beauftragen

Auftragsverarbeiter

Auftragsverarbeitung:

- erfordert Vertrag (Auftragsverarbeitungsvertrag (AVV) oder Datenschutz-Anhang (data protection addendum) an Hauptvertrag)

- Auftraggeber bleibt für die Verarbeitung der personenbezogenen Daten verantwortlich und haftbar

Der Auftragsverarbeiter ist verpflichtet:

- die von der verantwortlichen Stelle erteilten Aufträge genau befolgen

- personenbezogene Daten nur zu den im Auftrag festgelegten Zwecken verarbeiten

- angemessene technische und organisatorische Maßnahmen zu ergreifen

Datenschutzbeauftragte

(1) Der Verantwortliche und der Auftragsverarbeiter benennen auf jeden Fall einen Datenschutzbeauftragten, wenn

a) die Verarbeitung von einer Behörde oder öffentlichen Stelle durchgeführt wird, mit Ausnahme von Gerichten, soweit sie im Rahmen ihrer justiziellen Tätigkeit handeln,

b) die Kerntätigkeit des Verantwortlichen oder des Auftragsverarbeiters in der Durchführung von Verarbeitungsvorgängen besteht, welche aufgrund ihrer Art, ihres Umfangs und/oder ihrer Zwecke eine umfangreiche regelmäßige und systematische Überwachung von betroffenen Personen erforderlich machen, oder

c) die Kerntätigkeit des Verantwortlichen oder des Auftragsverarbeiters in der umfangreichen Verarbeitung besonderer Kategorien von Daten […]

§ 38 BDSG erfordert zusätzlich die Benennung eines Datenschutzbeauftragten

[…] soweit sie in der Regel mindestens 20 Personen ständig mit der automatisierten Verarbeitung personenbezogener Daten beschäftigen […]

(5) Der Datenschutzbeauftragte wird auf der Grundlage seiner beruflichen Qualifikation und insbesondere des Fachwissens benannt, das er auf dem Gebiet des Datenschutzrechts und der Datenschutzpraxis besitzt, sowie auf der Grundlage seiner Fähigkeit zur Erfüllung der in Artikel 39 genannten Aufgaben.

(6) Der Datenschutzbeauftragte kann Beschäftigter des Verantwortlichen oder des Auftragsverarbeiters sein oder seine Aufgaben auf der Grundlage eines Dienstleistungsvertrags erfüllen.

- unterrichtet und berät das Unternehmen

- überwacht die Einhaltung von Datenschutzvorschriften und die Strategie

- Anlaufstelle für Aufsichtsbehörden und Betroffene

Aufsichtsbehörden

- Bundesbeauftragter für den Datenschutz und die Informationsfreiheit (BfDI)

- Landesdatenschutzbeauftragte

Datenvermeidung und Datensparsamkeit

Die DSGVO schreibt Datenminimierung (dem Zweck angemessen und erheblich sowie auf das […] notwendige Maß beschränkt) und Speicherbegrenzung („in einer Form gespeichert, die die Identifizierung der betroffenen Personen nur so lange ermöglicht, wie es […] erforderlich ist“) vor.

💬❗ Wie können Datenminimierung und Speicherbegrenzung umgesetzt werden?

Privacy by Default

=> Datenschutzfreundliche Voreinstellungen

Opt-in statt Opt-out

=> ausdrückliches Zustimmung statt ablehnen müssen

Privacy by Design

=> Datenschutz durch Technikgestaltung

❓❗ Wie geht man vor, wenn man ein System datenschutzfreundlich implementieren will?

- nicht benötigte Funktionalität (Datenspeicherung und Verarbeitung) weglassen (KISS-Prinzip)

- Funktionstrennung, Anonymisierung

- datenschutzfreundliche Architekturen, Protokolle, Prozesse

- Sicher nach „Stand der Technik“

💡 Anforderungen an datenschutzfreundliche Systeme

- Zweckbindung

- Datenminimierung

- Speicherbegrenzung

Beispielprojekte

Anonymität & Pseudonymität

| Anonymisierung | Pseudonymisierung |

|---|---|

| alle identifizierenden Merkmale werden aus Daten entfernt | identifizierende Merkmale werden durch Pseudonym ersetzt |

| irreversibel | reversibel |

Datensicherheit

(IT-Sicherheit / Cyber-Security)

- Safety vs. Security

- „Schutzziele“ / „Hauptziele“ / „Grundwerte“ / „CIA(-Triade)“

- Relative Sicherheit

- „Stand der Technik“

- Compliance und Qualität

- Berechnung des Nutzens von Sicherheit

Safety vs. Security

flowchart TB

subgraph Safety[Betriebssicherheit]

**Safety**

end

subgraph Security[Angriffssicherheit]

**Security**

end

Sicherheit --> Safety

Sicherheit --> Security

Safety (Betriebssicherheit): schützt vor unbeabsichtigten, zufälligen Gefahren, die als „Unfall“ eintreten können

Security (Angriffssicherheit): schützt vor absichtlichen, gezielten Bedrohungen durch z.B. kriminelle oder böswillige Handlungen

„Schutzziele“ / „Hauptziele“ / „Grundwerte“ / „CIA(-Triade)“

(Synonyme, die das gleiche meinen)

flowchart TB

subgraph Vertraulichkeit[Schutz der Geheimhaltung]

c[**Vertraulichkeit**<br/>**C**onfidentiality]

end

subgraph Integrität[Schuzt vor Manipulation]

i[**Integrität**<br/>**I**ntegrity]

end

subgraph Verfügbarkeit[Schutz vor Ausfall]

a[**Verfügbarkeit**<br/>**A**vailability]

end

Sicherheit --> Verfügbarkeit -..-> r[( <br>Redundanz<br> )]

Sicherheit --> Integrität -..-> s[( <br>Signaturen + Authentifizierung)]

Sicherheit --> Vertraulichkeit -..-> v[( <br>Verschlüsselung<br> )]

Relative Sicherheit

„Sicherheit ist stets relativ – absolute Sicherheit gibt es ebenso wenig wie absolute Freiheit oder absolute Unabhängigkeit.

Unsicherheit hingegen kann sich viel stärker der Absolutheit nähern als Sicherheit.“

„Stand der Technik“

=> entwickelt sich mit der Fortschritt der Technologie weiter

=> Einsatz von modenen und effektiven Sicherheitsmaßnahmen nötig

=> kontinuierlicher Verbesserungsprozess (KVP)

💡 aktuelle Empfehlungen des BSI:

BSI TR-02102 „Kryptographische Verfahren: Empfehlungen und Schlüssellängen“

Compliance und Qualität

Sicherheit erfordert Compliance (einhalten von Regeln) und Qualität

flowchart TB

subgraph Qualitätssicherung[proaktive Maßnahmen]

**Qualitätssicherung**

end

subgraph Qualitätskontrolle[reaktive Überprüfung]

**Qualitätskontrolle**

end

Qualität --> Qualitätssicherung

Qualität --> Qualitätskontrolle

Berechnung des Nutzens von Sicherheit

ErwartetungswertSchaden = ∑ WahrscheinlichkeitSchadenseintritt * SchadenshöheSchadensfall

IT-Sicherheitsmanagement (ISM)

=> fortlaufenden Prozess innerhalb einer Unternehmung oder Organisation zur Gewährleistung der IT-Sicherheit

=> für KRITIS verpflichtend

Sicherheitsprozess

„Informationssicherheit ist kein Zustand, der einmal erreicht wird und dann fortbesteht, sondern ein Prozess, der kontinuierlich angepasst werden muss.“

💡 BSI Empfehlungen zum Sicherheitsprozess:

- PDCA, KVP

- gute Dokumentation

ISO 27001

(internationale Norm)

=> spezifiziert die Anforderungen für Einrichtung, Umsetzung, Aufrechterhaltung und fortlaufende Verbesserung eines dokumentierten Informationssicherheits-Managementsystems

BSI IT-Grundschutz

=> vereinfachtes Vorgehen mittels Vorgehensweisen der IT-Grundschutz-Methodik

Informationssicherheitsbeauftragter (ISB)

(IT-Sicherheitsbeauftragter, IT-Security Officer)

=> Lehrgang gemäß ISO 27001 und BSI IT-Grundschutz

=> Prüfung u.A. durch TÜV und DEKRA

Aufgaben:

- Erstellung des Sicherheitskonzepts koordinieren

- sicherheitsrelevante Projekte koordinieren

- sicherheitsrelevante Vorfälle untersuchen

- Sensibilisierungen und Schulungen zur Informationssicherheit

Notfallmanagement

💡 BSI: Einstieg ins IT-Notfallmanagement für kleinere und mittelständische Unternehmen

Gefährdungen

(potentieller Schaden / Schadenspotenziale)

- Gefährdungen mit besonderer Relevanz für die IHK-Prüfung

- Ausblick: Supply Chain Vulnerabilities

- Links zum Thema

💡 In der IT-Grundschutz-Methodik werden 47 Elementare Gefährdungen behandelt

Gefährdungen mit besonderer Relevanz für die IHK-Prüfung

❓❗ Erklären Sie die folgenden Gefährdungen.

Beschreiben Sie die Begriffe im Zusammenhang und benennen Sie Beispiele.

Versuchen Sie, die Gemeinsamkeiten und Unterschiede der verschiedenen Gefährdungen zu erklären.

Malware: Ransomware, Würmer, Trojaner

Phishing: Spear-Phishing

DoS: DDoS

💡 Aktuelle Bedrohungen

Ausblick: Supply Chain Vulnerabilities

Beispiel: Israel’s Pager Attacks

Beispiel: XZ Utils Backdoor

Beispiel: Notepad++

Beispiel: GlassWorm

💡❗ „Told You So“:

Nötige Maßnahmen

=> (Software) Bill of Materials (SBOM)

Links zum Thema

💡 weitere Ursachen und Praxisbeispiele

Threat Models /„Bedrohungsmodellierung“ => Angreifermodelle

Werkzeuge zur Modellierung

Beispiele

❓❗ Für mein Projekt (mein System, meine Software, meine Nutzer), von welchen Szenarien muss ich ausgehen?

Welche Angreifer mit welchen Fähigkeiten sind realistisch zu erwarten?

| typische betroffene Nutergruppe | Szenario | Angreifer | Angriffswerkzeuge |

|---|---|---|---|

| besonders schwach geschützte Opfer | elementare Gefährdungen, Massenüberwachung | hoch automatisiert aber ohne konkretes Ziel (z.B. Würmer, Botnet, Scriptkiddie) | Phishing, Fraud, Spam-Emails, Werbebanner, Ransomware, DoS |

| Unternehmen, einzelne AktivistInnen | zielgerichtete Angriffe (z.B. Industiespionage) | fähig, verfügt über Geld und Personal (z.B. organisierte Kriminalität, Strafverfolgungsbehörden) | Spear-Phishing, Dumpster diving, Hausdurchsuchung, Supply chain attack |

| KRITIS, Regierungen, NGOs, Snowden, Wikileaks, … | staatliche Interessen (z.B. Angriff auf kritische Infrastruktur, Wahlmanipulation, Zersetzung, …) | Geheimdienste, Militär, Regime, Terroristen, „Hacker“ | alles mögliche (z.B. Globale Internetüberwachung, Information warfare, Quantum computing), bis hin zu Drohnenangriffen und Nervengift … |

Ausblick: KRITIS & Hybride Kriegsführung

❓💬 Wie arbeiten Geheimdienste?

💡 Reportage: „Die gefährlichsten Hacker der Welt“

(Главное разведывательное управление / GRU / Hauptverwaltung für Aufklärung)

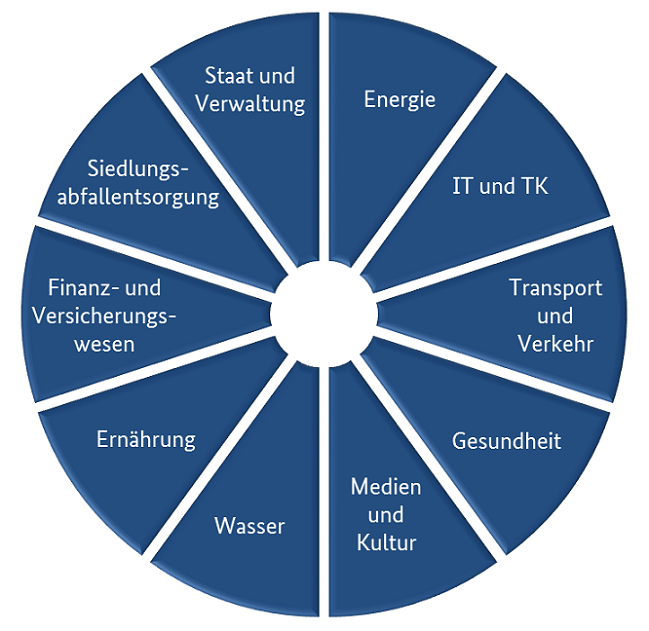

❓💬 Was versteht man unter KRITIS?

❓❗ Was sind die kritischsten Systeme, die man selber betreibt???

Welche Angreifer mit welchen Fähigkeiten sind realistisch zu erwarten?

💬❗ Empfehlung: Führen Sie eine Risikoanalyse für diese Systeme durch!

Ausblick: Vulnerabilities und Exploits

❓ Was ist der Unterschied zwischen einer Vulnerability und einem Exploit?

💬 Wie findet man heraus, ob eigene Systeme von bekannten Schwachstellen betroffen sind?

💡 Datenbanken:

💡 Deutschsprachige Nachrichten: www.heise.de/security

BSI IT-Grundschutz

=> vom Bundesamt für Sicherheit in der Informationstechnik (BSI) entwickelte, frei verfügbare Vorgehensweise um ein Informationssicherheits-Managementsystem umzusetzen

IT-Grundschutz-Methodik

(nach BSI-Standard 200-2)

Die IT-Grundschutz-Methodik etabliert drei Vorgehensweisen um um ein ISMS umzusetzen:

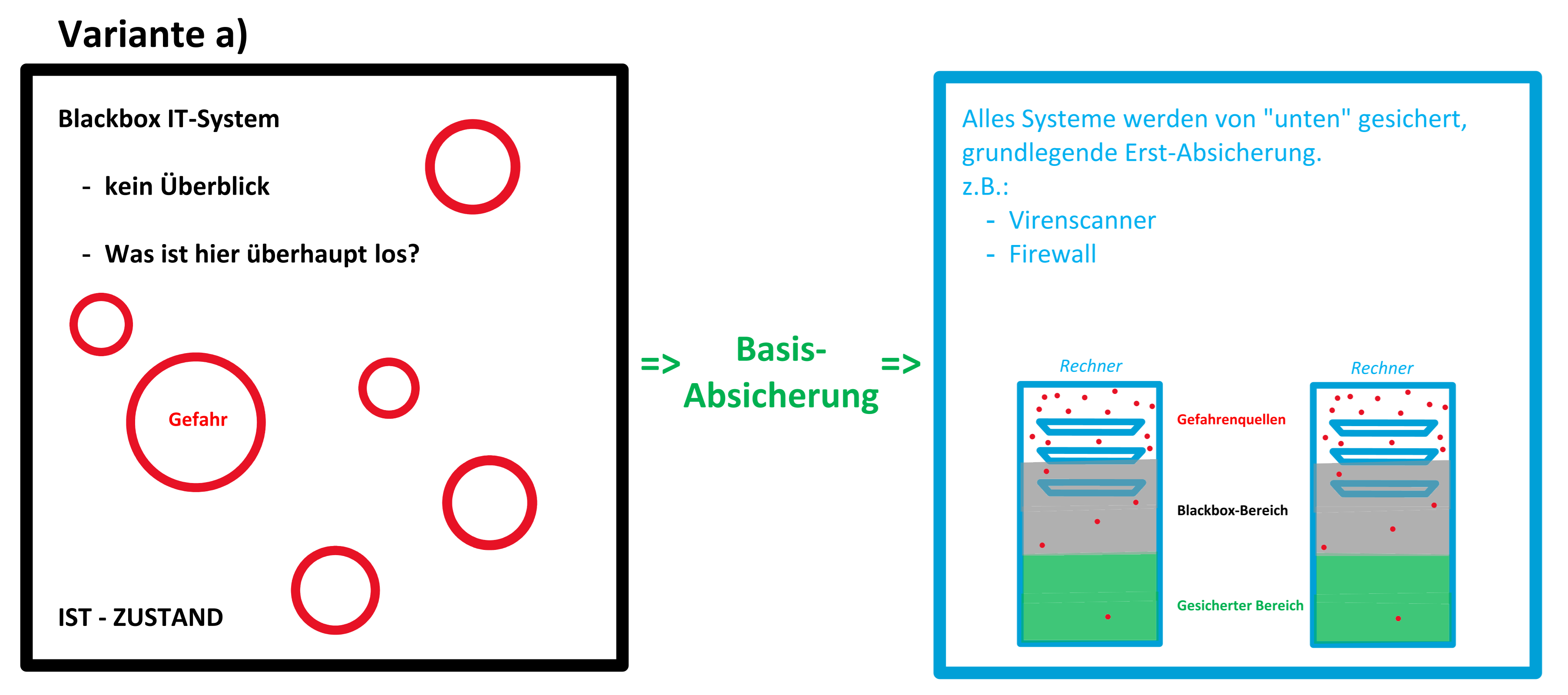

Basis-Absicherung

=> vereinfachter Einstieg (grundlegende Erst-Absicherung)

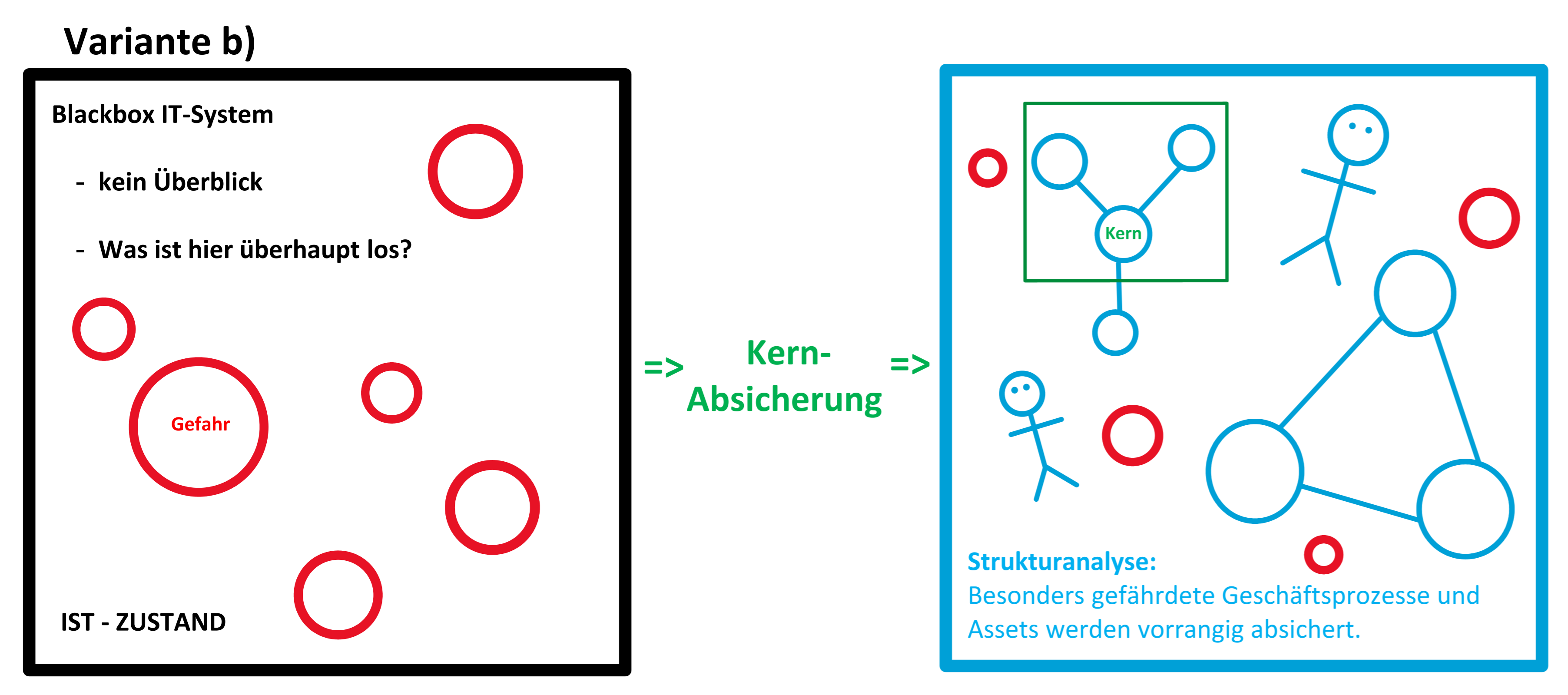

Kern-Absicherung

=> Einstieg, der besonders gefährdete Geschäftsprozesse und Assets vorrangig absichert

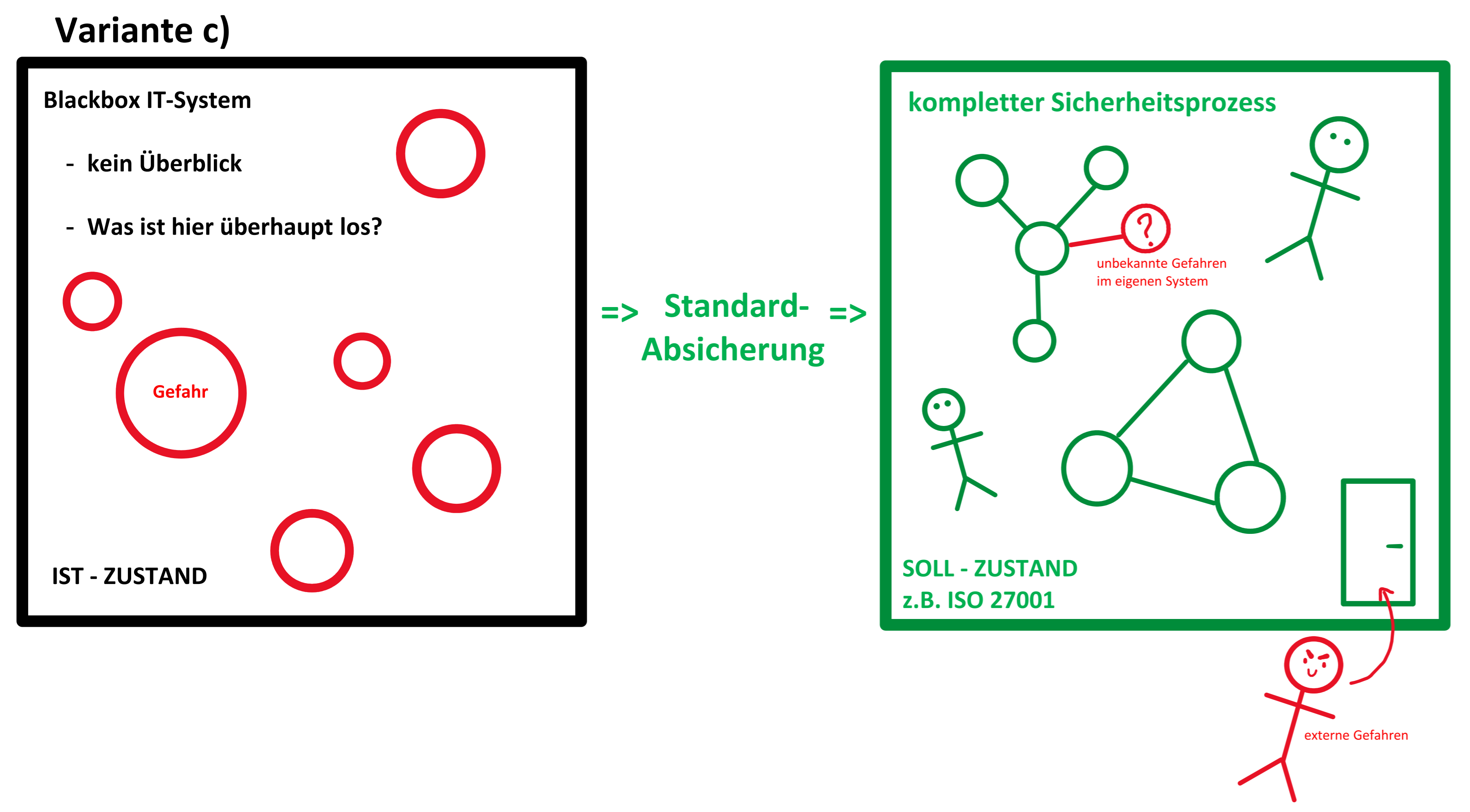

Standard-Absicherung

=> kompletter Sicherheitsprozess, der als Grundlage für Zertifizierung nach ISO 27001 dienen kann

BSI-Standards

BSI-Standard 200-1: Managementsysteme für Informationssicherheit (ISMS)

- orientiert sich an ISO 27001

- enthällt u.A. Empfehlungen für:

- Erstellung des Sicherheitskonzepts

- Umsetzung des Sicherheitskonzepts

- Erfolgskontrolle des Sicherheitskonzepts

- Kontinuierliche Verbesserung des Sicherheitskonzepts

BSI-Standard 200-2: IT-Grundschutz-Methodik

- methodische Hilfestellungen zur schrittweisen Einführung eines ISMS

- effiziente Verfahren

- konkretisiert allgemeine Anforderungen aus BSI-Standard 200-1

- enthällt u.A. Empfehlungen für:

- Basis-Absicherung

- breite, grundlegende Erst-Absicherung

- Kern-Absicherung

- besonders gefährdete Geschäftsprozesse und Assets vorrangig absichern

- Standard-Absicherung

- umfassende, tiefgehende Abgesicherung (klassischen IT-Grundschutz-Vorgehensweise)

- Verantwortlicheiten, z.B.

- Informationssicherheitsbeauftragte

- Datenschutzbeauftragte

- Geschäftsführung/Management

- externe Sicherheitsexperten

- ISO 27001 Zertifizierung

- Basis-Absicherung

„Die umfangreichen Informationen rund um IT-Grundschutz ersetzen nicht den gesunden Menschenverstand.

Informationssicherheit zu verstehen, umzusetzen und zu leben, sollte Priorität haben.

Das IT-Grundschutz-Kompendium bietet zu vielen Aspekten eine Menge an Informationen und Empfehlungen.

Bei deren Bearbeitung sollte immer im Auge behalten werden, dass aus diesen die für die jeweilige Institution und ihre Rahmenbedingungen geeigneten Sicherheitsanforderungen ausgewählt und angepasst werden. […]

Weder die Anforderungen der Bausteine des IT-Grundschutz-Kompendiums noch die Maßnahmen der Umsetzungshinweise sollten als pure Checklisten zur Statusfeststellung genutzt werden, sondern mit Augenmaß an die individuellen Bedingungen angepasst werden.“

[BSI-Standard 200-2: IT-Grundschutz-Methodik]

BSI-Standard 200-3: Risikoanalyse auf der Basis von IT-Grundschutz

- vereinfachtes Verfahren zur Risikoanalyse

- zielgerichtet, „leicht“ anzuwenden, anerkannt

- hilfreich, wenn Komponenten abzusichern sind, bei denen fraglich ist, ob die Erfüllung von Basis- und Standard-Anforderungen für eine ausreichende Sicherheit genügt

- enthällt u.A. Empfehlungen für:

- Erstellung einer Gefährdungsübersicht

- Risikoeinstufung

- Behandlung von Risiken

- Konsolidierung des Sicherheitskonzepts

Schutzbedarfsanalyse

- Grundlegende Definitonen nach BSI-Grundschutz

- Definition Schutzbedarfskategorien

- Schutzbedarfsfeststellung

❓💬 Welchen Zweck erfüllt die Schutzbedarfsanalyse?

❓❗ Wie wird die Schutzbedarfsanalyse durchgeführt?

Grundlegende Definitonen nach BSI-Grundschutz

Zielobjekte für Schutzbedarfsfeststellung

- Daten

- datenverarbeitende Prozesse, Anwendungen, Systeme

- Kommunikationsverbindungen

- Räume

6 Schadensszenarien

- Beeinträchtigungen der persönlichen Unversehrtheit

- Verstöße gegen Gesetze, Vorschriften oder Verträge

- Beeinträchtigungen des informationellen Selbstbestimmungsrechts

- Beeinträchtigungen der Aufgabenerfüllung

- negative Innen- oder Außenwirkung

- finanzielle Auswirkungen

3 Schutzbedarfskategorien

- Normaler Schutzbedarf

- Hoher Schutzbedarf

- Sehr hoher Schutzbedarf

4 Risikokategorien

(für Risikoanalyse — bitte nicht mit Schutzbedarfskategorien verwechseln)

- Geringes Risiko

- Mittelmäßiges Risiko

- Hohes Risiko

- Sehr hohes Risiko

Definition Schutzbedarfskategorien

Schadensszenario x Schutzbedarfskategorie

z.B.

| Normaler Schutzbedarf | Hoher Schutzbedarf | Sehr hoher Schutzbedarf | |

|---|---|---|---|

| - mögliche Beeinträchtigungen der persönlichen Unversehrtheit | nein | nicht stark/dauerhaft | stark/dauerhaft |

| - mögliche Verstöße gegen Gesetze, Vorschriften oder Verträge | geringfügige Strafen | schwerwiegende/hohe Strafen | existenzbedrohende Strafen |

| - mögliche Beeinträchtigungen des informationellen Selbstbestimmungsrechts | geringfügige/tolerierbare Auswirkungen für Betroffenen | Beeinträchtigungen, aber ohne dauerhaften Folgen | stark/dauerhaft |

| - mögliche Beeinträchtigungen der Aufgabenerfüllung | allenfalls unerheblich | erhebliche Beeinträchtigung; Ausfallzeiten >24h nicht tolerierbar | starke Beeinträchtigung; Ausfallzeiten >2h nicht tolerierbar |

| - mögliche negative Innen- oder Außenwirkung | kein Ansehensverlust bei Kunden und Geschäftspartnern | Ansehen bei Kunden/Geschäftspartnern wird erheblich beeinträchtigt | Ansehen bei Kunden/Geschäftspartnern wird grundlegend und nachhaltig beschädigt |

| - möglicher finanzieller Schaden | geringfügig (< XXX €) | schwerwiegende/hoch (< YYYYYY €) | existenzbedrohend (>= YYYYYY €) |

Schutzbedarfsfeststellung

(Zielobjekte x Schutzziele x Schadensszenarien => Schutzbedarfskategorie)

💡 BSI Checkliste für das Interview zur Schutzbedarfsfeststellung

Beispiel

Vererbung und Maximumprinzip

Maximumprinzip: von allen Einzelbewertungen wird der höchste Schutzbedarf für das Gesamtsystem übernommen

Interpretation

Für normalen Schutzbedarf:

- IT-Grundschutzhandbuch -> IT-Grundschutz-Kataloge -> IT-Grundschutz-Kompendium

Zusätzlicher Analysebedarf (Risikoanalyse) falls:

- Ein Zielobjekt hat einen hohen oder sehr hohen Schutzbedarf in mindestens einem der Schutzziele

- Es gibt für ein Zielobjekt keinen hinreichend passenden Baustein im IT-Grundschutz-Kompendium.

- Es gibt zwar einen geeigneten Baustein, die Einsatzumgebung des Zielobjekts ist allerdings für den IT-Grundschutz untypisch.

Risikoanalyse

(Ausblick: LF11)

❓ Wann wird die Risikoanalyse empfohlen?

Nach der Schutzbedarfsanalyese ist zusätzlicher Analysebedarf in folgenden Fällen nötig:

- Ein Zielobjekt hat einen hohen oder sehr hohen Schutzbedarf in mindestens einem der drei Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit.

- Es gibt für ein Zielobjekt keinen hinreichend passenden Baustein im IT-Grundschutz-Kompendium.

- Es gibt zwar einen geeigneten Baustein, die Einsatzumgebung des Zielobjekts ist allerdings für den IT-Grundschutz untypisch.

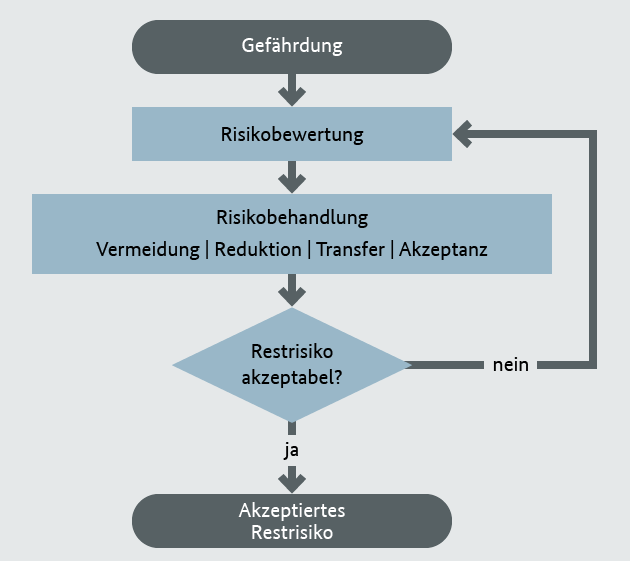

Vorgehen

❓❗ Wie wird die Risikoanalyse durchgeführt?

- Gefährdungsübersicht erstellen

- Risiken einstufen

- Risiken behandeln

- Sicherheitskonzept konsolidieren

Risiken einstufen

Häufigkeit

- selten

- mittel

- häufig

- sehr häufig

Auswirkungen

- vernachlässigbar

- begrenzt

- beträchtlich

- existenzbedrohend

Risiken behandeln

nächste Schritte

IT-Grundschutz-Methodik

(Ausblick: LF11)

💡 Die IT-Grundschutz-Methodik (für Standard-Absicherung) sieht folgende Schritte vor:

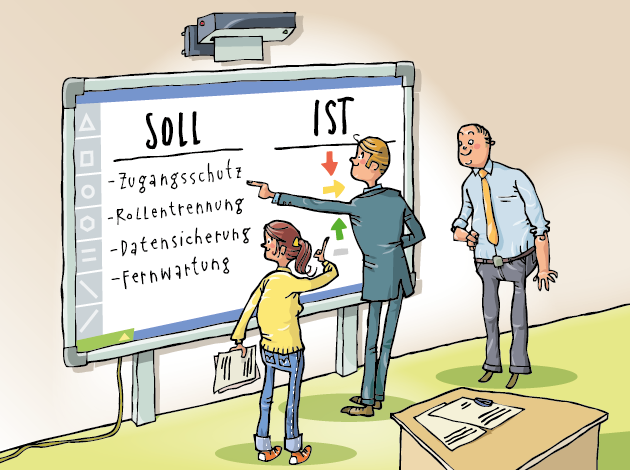

IT-Grundschutz-Check

(Ausblick: LF11)

IT-Grundschutz-Kompendium

💡 Das IT-Grundschutz-Kompendium besteht aus:

- einem Teil, der die „47 Elementare Gefährdungen“ behandelt,

- einem Teil, welches „IT-Grundschutz-Bausteine“ zur Behandlung der 47 Elementaren Gefährdungen für Standard-Systeme beschreibt.

IT-Grundschutz-Bausteine

Prozess-Bausteine (Organisatorische Maßnahmen)

- ISMS: Sicherheitsmanagement

- ORP: Organisation und Personal

- CON: Konzepte und Vorgehensweisen => AE, SI

- OPS: Betrieb

- DER: Detektion und Reaktion

System-Bausteine (Technische Maßnahmen)

- APP: Anwendungen => AE, SI

- SYS: IT-Systeme => SI

- IND: Industrielle IT

- NET: Netze und Kommunikation => SI

- INF: Infrastruktur => SI

💡 Lerneinheit zur Modellierung mittels IT-Grundschutz-Bausteinen

Checklisten zum IT-Grundschutz

💡 Als Unterstützung für die Umsetzung, stellt das BSI Checklisten zum IT-Grundschutz bereit.

Diese Checklisten können genutzt werden, um für jeden einzelnen Grundschutz-Baustein zu planen/dokumentieren:

- ob der Baustein umgesetzt werden soll

- bis wann die Umsetzung erfolgen soll

- wer für die Umsetzung die Verantwortung übernimmt

- welche Kosten für die Umsetzung geplant sind

Wenn ein Baustein als entbehrlich angesehen wird oder die Umsetzung (vorübergehend) ausgesetzt wird, kann/sollte dies in den Checklisten begründet werden.

Der „Typ“ des Bausteins besagt, in welchem Fall die Umsetzung empfohlen wird:

- Basis => Basis-Absicherung

- Standard => Standard-Absicherung

- Hoch => Für Komponenten mit (sehr) hohem Schutzbedarf

| Baustein | Typ | Entbehrlich | Begründung für Entbehrlichkeit | Umsetzung | Umsetzung bis | Verantwortlich | Bemerkungen / Begründung für Nicht-Umsetzung | Kostenschätzung |

|---|---|---|---|---|---|---|---|---|

| ID+Titel+Inhalt | Basis/Standard/Hoch | Ja/Nein | … | Ja/Teilweise/Nein | Datum | … | … | … |

Endpoint Security

(Beispiel für SI (und AE))

IT-Grundschutz-System-Bausteine SYS

- SYS.1.1 Allgemeiner Server

- SYS.1.2.3 Windows Server

- SYS.1.3 Server unter Linux und Unix

- SYS.1.5 Virtualisierung

- SYS.1.6 Containerisierung

- SYS.1.8 Speicherlösungen

- SYS.2.1 Allgemeiner Client

- SYS.2.2.3 Clients unter Windows

- SYS.2.3 Clients unter Linux und Unix

- SYS.2.4 Clients unter macOS

Webanwendung

(Beispiel für AE (und SI))

IT-Grundschutz-Bausteine

- CON.2 Datenschutz

- CON.8 Software-Entwicklung

- CON.10 Entwicklung von Webanwendungen

- APP.3.1 Webanwendungen und Webservices

- APP.3.2 Webserver

Beispiel Anforderung

APP.3.1.A21 Sichere HTTP-Konfiguration bei Webanwendungen

Zum Schutz vor Clickjacking, Cross-Site-Scripting und anderen Angriffen SOLLTE der IT-Betrieb geeignete HTTP-Response-Header setzen. Dazu SOLLTEN mindestens die folgenden HTTP-Header verwendet werden:

Weitere Infos

Technische und organisatorische Maßnahmen (TOM)

flowchart TB TOM --> t[technische Maßnahmen] TOM --> o[organisatorische Maßnahmen] o -.-> p[personelle Maßnahmen]

14 „Anforderungen an die Sicherheit der Datenverarbeitung“ nach § 64 BDSG

| TOM | Beschreibung | Beispiele |

|---|---|---|

| Speicherkontrolle | Verhinderung unbefugter Kenntnissnahme, Eingabe oder Veränderung personenbezogener Daten | |

| Datenträgerkontrolle | Verhinderung unbefugten Lesens (Kopierens) oder Veränderns von Datenträgern | |

| Eingabekontrolle | Gewährleistung der Überprüfbarkeit, von wem und wann personenbezogene Daten eingegeben wurden | |

| Transportkontrolle | Gewährleistung von Vertraulichkeit und Integrität bei Übermittlung personenbezogener Daten | VPN; Verschlüsselung |

| Übertragungskontrolle | Gewährleistung der Überprüfbarkeit, an welche Stellen personenbezogene Daten übermittelt wurden (werden können) | Protokollierung übertragener Daten |

| Benutzerkontrolle | Verhinderung der Nutzung von Verarbeitungssystemen durch Unbefugte | |

| Zugangskontrolle | Verwehrung des Zugangs zu Verarbeitungsanlagen für Unbefugte | Schließsystem; Absicherung alternativer Zugänge; Verhaltens-, Aufsichtsregeln; Personalauswahl |

| Zugriffskontrolle | Gewährleistung, dass Zugriff gemäß Berechtigungen eingeschränkt ist | Benutzerkonten; Zugriffsrechte; Zugriffsprotokollierung; Hardwareausmusterung |

| Auftragskontrolle | Gewährleistung, dass im Auftrag verarbeitete personenbezogene Daten nur entsprechend Weisungen verarbeitet werden | |

| Verfügbarkeitskontrolle | Gewährleistung des Schutzes persönliche Daten vor Zerstörung oder Verlust | |

| Zuverlässigkeit | Gewährleistung, dass Systemfunktionen zur Verfügung stehen und Fehlfunktionen gemeldet werden | |

| Wiederherstellbarkeit | Gewährleistung, dass eingesetzte Systeme im Störungsfall wiederhergestellt werden können | |

| Datenintegrität | Gewährleistung, dass personenbezogene Daten nicht durch Fehlfunktionen beschädigt werden können | |

| Trennbarkeit | Gewährleistung, dass zu unterschiedlichen Zwecken erhobene personenbezogene Daten getrennt verarbeitet werden können |

Prüfungsthemen

* Verschrottung von Datenträgern

* Sandbox

* Endpoint-Security

* Betriebssystemhärtung

* Device Security Check

* Sicherer Start, Vertrauenswürdiger Start, Early Launch Antimalware, Kontrollierter Start

Endgerätesicherheit

z.B.:

- Softwarequellen

- Sicherheitsupdates

- Secure Boot

- Mit minimalen Privilegien arbeiten

- Unbenötigte Dienste „deaktivieren“

- Backups

- Firewall

- Antivirenschutz

- Nutzer und Dateiberechtigungen

- Passwortmanager

- Dokumentation, Schulungen

- …

Antivirenschutz

❓❗ Was ist Antiviren-Software? Wie funktioniert sie?

💬❗ Was müssen wir für die IHK-Prüfung zum Thema wissen?

Ausblick: Schlangenöl

💬💡 Wie wirksam ist Antivirenschutz wirklich?

💬💡 kuketz-blog: „Trügerische Sicherheit: Virenscanner-Apps sind schlichtweg überflüssig“

Redundanz

Authentifizierung

❓❗ Erklären Sie den Unterschied zwischen Authentifizierung und Authorizierung.

Benutzerkontrolle und Zugriffskontrolle vs. Zugangskontrolle/Zutrittskontrolle

Methoden der Authentisierung

Die Authentisierung (Nachweisen der eigenen Identität) kann ein Benutzer auf drei verschiedenen Wegen erreichen:

- Wissen: Pin, Passwort, Passphrase, …

- Besitz: Schlüssel, Smartcard, Hardware Security Token, …

- Sein (biometrische Merkmale): Fingerabdruck, Iris, Stimme, …

❓ Unter welchen Bedingungen kann eine kurze Pin zur Authentifizierung für sicherheitsrelevante Anwendungen eingesetzt werden?

❓ Was ist ein Fehlbedienungszähler?

❓ Welche Nachteile haben biometrische Merkmale zur Authentifizierung?

2FA / MFA

❓💬 Was muss bei der Umsetzung von Multi-Faktor-Authentisierung beachtet werden?

Passwörter

Komplexitätsanforderungen / Passwortrichtlinien

❓❗ Welche Anforderungen an „sichere“ Passwörter gibt es?

Passwortmanager

❓❗ Was sind Passwortmanager? Warum sollte man einen Passwortmanager verwenden?

💬 Nach welchen Kriterien sollte man einen Passwortmanager auswählen?

…Realität in der Praxis…

Dateiberechtigungen

Unix-Dateiberechtigungen

siehe „Benutzer und Berechtigungen verwalten“ im Linux Praktikum

SSO

❓💬 Welche Vor- und Nachteile hat der Einsatz von SSO?

OAuth2

(Ausblick: LF11)

❓❗ Wie funktioniert OAuth2?

📝❗ FiAE AP2 Planung Winter 2022 Aufgabe 1f

Kryptographie

❓💬 Was müssen Sie für die Prüfung über Kryptographie wissen?

* Hash

* SHA (, MD5)

* + Salt + Pepper

* Symmetrische Verschlüsselung

* AES (, DES)

* Asymmetrische Verschlüsselung

* ed25519, ecdsa (, dsa, RSA)

* Hybride Verschlüsselung

* Datenträgerverschlüsselung, Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung

* Signaturen

* Zertifikate

* PKI

📝❗ FiAE AP2 Planung Winter 2022 Aufgabe 1e

💬 Was interessiert Sie an Kryptographie?

💡💻 Beispiel Asymmetrische Verschlüsselung: SSH-Keys

💡💻 Beispiel Asymmetrische Verschlüsselung: PGP/GPG

💡💻 Beispiel Signaturen, Zertifikate, PKI: TLS

💡💻 Komplexpraktikum Kryptographie und Datensicherheit

- Angriffe auf klassische Chiffrierverfahren

- Symmetrische Blockchiffren

- Zahlentheoretische Algorithmen

- Asymmetrische Konzelationssysteme

- Digitale Signatursysteme

- Kryptographie auf Basis diskreter Logarithmen

- Grundlagen der Steganographie

- Das MIX-Netz

- Das DC-Netz

- Zero-Knowledge-Protokolle

Praxisbeispiele

(Zusammenfassung von aus meiner Sicht besonders wichtigen Konzepten aus der Praxis)

- Relative Sicherheit

- Problem: Komplexität

- Mitigations: Defense in depth / Schweizer-Käse-Modell

- Achtung: Schlangenöl

Relative Sicherheit

=> Wir schaffen es leider nicht komplexe Systeme absolut Sicher umzusetzen

Problem: Komplexität

❓❗ Wieviele verschiedene Zustände kann ein 32bit großer Speicher annehmen?

❓❗ Wieviele verschiedene Zustände kann ein 64bit großer Speicher annehmen?

❓❗ Was bedeutet exponentielles Wachstum für Testbarkeit?

Was kann Testen überhaupt leisten?

📝❗ FiAE AP2 Entwicklung Winter 2022 Aufgabe 2

Deshalb: KISS-Prinzip

Traumziel: saubere Architektur und Beweisbarkeit

💬 Wie sehen Softwareentwicklung und Systemintegration in der Praxis aus und wie würden wir es uns wünschen?

Mitigations: Defense in depth / Schweizer-Käse-Modell

=> viele verschiedene Mitigations (Folgenminderungsstrategien) hintereinander schalten

Achtung: Schlangenöl

💡 Begriffserklärung: Schlangenöl meint im Digitalen Umfeld, das eine Lösung oder ein Produkt ein Sicherheitsversprechen macht, welches es in Wirklichkeit nicht einhalten kann.

=> bitte nichts kaufen, was nicht erklären kann, wie es im Detail wirkt

📝❗ FiAE AP2 Planung Winter 2022 Aufgabe 1a-b „IT-Security-Service“

Layer 8

💡 Was wird unter einem „Layer 8 Problem“ verstanden?

❓💬 Wie können wir unsere Nutzer sinnvoll in den Sicherheitsprozess einbinden?

Social engineering

„Social Hacking“

z.B.

Mount Stupid (aka Dunning Kruger)

💡💬 „From Mount Stupid to Mastery: Leading Through the Dunning-Kruger Curve“ [ccbusinesscoach.com]

Ausblick: Psychologie

Zugangskontrolle / Zutrittskontrolle

* Protokolle -> TLS

* Voraussetzung für Prüfung auf unerwünschte Inhalte

* FROM (Authentizität, Integrität)

* Vertraulichkeit

* TO/CC/BCC, Mailinglisten

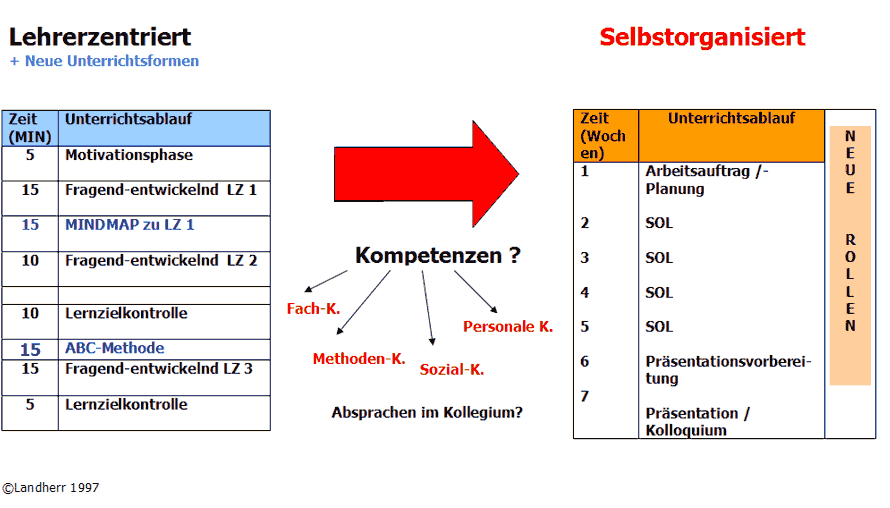

selbst organisierten Lernen

💬 Was verstehen Sie unter gutem Unterricht?

❓❗ Was hilft Ihnen beim lernen und lehren?

Erklärung

Praxisbeispiel

Aus Perspektive der Lehrkraft

CORE-Prinzip

💡 Anregung: Studieren nach dem CORE-Prinzip

Was erwarte ich von Ihnen?

❗ Hinweise für SOL (insbesondere Hausaufgaben am Fr 7.+8. UE):

- Fristgemäße Abgabe der eigenen Ergebnisse

- in ILIAS oder auf dort verlinkter Website (z.B. git-Repo)

- Vorbereitet sein, die Ergebnisse in der nächsten Unterrichtsstunde zu präsentieren

- keine Präsentationsfolien nötig (!)

- lieber das eigene Arbeitsmaterial (Notizen, Dokumentation, lauffähige Praxisprojekte, …) vorführen

- Eigenmotivation für die gewählte SOL-Umsetzung begründen können

- Den Mitschülern ermöglichen, viel voneinander zu lernen

- dafür die eigene Arbeit so anfertigen, dass erklärt werden kann:

- Was habe ich gelernt?

- Wie kommt man zu dem Ergebnis?

- Wo findet man hilfreiche Informationen zum Thema?

Gruppenarbeiten:

- Sind erlaubt und erwünscht

- Bitte in der Abgabe dokumentieren, wer welchen Anteil beigetragen hat

- Jedes Teammitglied muss in der Lage sein, einen wesentlichen Teil der gemeinsamen Arbeit zu präsentieren

Open Educational Resources (OER)

💡 Im folgenden Vortrag wurde das Konzept von Open Educational Resources (OER) sehr schön erklärt:

❓❗ Erklären Sie den Unterschied, zwischen Menschen- und Maschinenlesbaren Datenformaten. Nennen Sie jeweils Beispiele.

💡 Verbreitete Dateiformate, die mittels Pandoc ineinander convertiert werden können

❓💬 Welche Datenformate sind für Lerninhalte und zum organisieren von Projekten geeignet?

Begründen Sie ihre Aussagen.

Markdown

Werkzeuge

LiaScript

Meine Toolchain

basiert auf:

Weitere

HTML-Rendering

proprietäres Wissensmanagement

💡 Obsidian (basierend auf Markdown)

Frei nutzbare Lernmaterialien

Für Fachinformatiker

- Duale Ausbildung => LF1

- Datenschutz und Datensicherheit => LF4

- Informatik und Gesellschaft, „Rolle im eigenen Betrieb“ => LF1, GK

- Linux-Praktikum => ZQL

- Git => LF5, LF7

- KI => LF1, LF2, LF4, LF5, LF7, …, GK, D/K, Eng

Programmieren

(LF5, LF7, LF8, AE)

-

UML => LF5

-

Python Tutorial => LF5

- Professionelles Tooling => LF10a, LF11a, LF12

-

Cyber-physische Systeme, IoT, Prozessorarchitektur (Computergrundlagen), KI => LF7

- im Moment noch einschließlich LF8 Praxis (REST, SQL)

-

Professionelles Javascript/Typescript tooling => faWeb, LF10a

-

Rust als Erstsprache (git) => LF10a

-

Prolog Tutorial — Einstieg in die Logikprogrammierung => LF11a

-

Assembler Einführung => LF11a

Netzwerke

(LF3 + LF9)

- Kollaborative LF3 Planung + Dokumentation => LF3

- Netzwerk Themenabend (Grundlagen) => LF3

- Netzwerk Themenabend (Fortgeschritten) => LF9

- OpenWrt Router Lernprojekt => LF3, LF9

- Network Academy (Quiz, kein OER) => LF3, LF9

Systemintegration

(LF10b, LF11b, LF12b)

-

zentralwerk.org — Lokales Infrastructure as code Beispiel => git repo

Schulstick

LiaBooks

Informatik und Gesellschaft (IuG)

💬 Mit welchen Themen beschäftigen Sie sich im Moment?

Was davon sollte für uns alle relevant sein?

Termine

💡💬 Welche Netzpolitischen Fragen werden gegenwärtig entschieden?

Welche Veranstaltungen zu relevanten Inhalten finden als nächstes in der Region statt?

- 13.11.2025 Themenabend SculptOS

- 06.12.2025 BSides Dresden — IT Security Conference

- 27.-30.12.2025 39th Chaos Communication Congress

- netzpolitik.org

- logbuch-netzpolitik.de

- media.ccc.de

- Forum InformatikerInnen für Frieden und gesellschaftliche Verantwortung

- Arbeitskreis für nachhaltige Digitialisierung Dresden

- dresden.network (Mastodon Instanz für alle aus Dresden und Umgebung)

- dresden.dein-input.de (kuratierte Veranstaltungsempfehlungen)

- dresden.wtf (Veranstaltungsaggregator / Crawler)

Beispielthemen

Chatkontrolle

aktuelle Vorträge über die Chatkontrolle

WikiLeaks

Fake News / Alternative Fakten, Abhängigkeit von globalen Lieferketten, KI, …

LF3

- Quelle

- Historie Computernetze

- Grundlagen

- Schichtenmodelle in der Netzwerktechnik

- OSI-Modell

- Dokumentation (von Netzwerken)

Quelle

💡 Die folgenden Notizen sind ein Zwischenstand der gemeinsamen Unterrichtsaufzeichnungen der Klasse und werden hier weiter erarbeitet:

Weitere Quellen

zu Netzwerkthemen:

- Netzwerk Themenabend (Grundlagen) => LF3

- Netzwerk Themenabend (Fortgeschritten) => LF9

- OER-Linksammlung

- mdBook - Linksammlung FI25

Historie Computernetze

Grundlagen

Zahlensysteme

Grund: - Darstellung von Daten / Adressen

Binär

- Umrechnung

- von Anzahl Bit auf max. Adressierungsanzahl schließen -3 Bit -> 2^3 = 8 -> 8 Adressen möglich

- Adressraum IPv4 (32 Bit) und IPv6 (128 Bit)

- Darstellung IPv4-Adresse: 192.168.0.1

- ASCII-Code Darstellung Zeichen

- Übungen

Hexadezimal

- Umrechnung

- Darstellung MAC_Adresse / Bedeutung

- Übungen

Datenmengen

Grund: Speicherplatz

- Bit/Byte

- KB / MB / TB etc.

- KiB / MiB / TiB etc.

- Übungen

Datenübertragungsrate

- C= D/t

- Übungen

Aussagenlogik

- NOT / AND / OR / XOR

- Übungen

Schichtenmodelle in der Netzwerktechnik

Einführung

- Beispiel: Post-Analogie

- Prinzip: Einkapseln / Entkapseln Daten

- Begriffe: Header und Nutzdaten/Payload

OSI-Modell

=> theoretischer (zum Verständnsi)

- Aufbau 7 Schichten (Bild)

- Aufgaben der Schichten

- Unterscheidung anwendungsorienterte und transportorientierte Schichten

DoD / (TCP/IP)- Modell

=> praxisorientierter

- Aufbau 4 Schichten (Bild)

- Zusammenfassung 5-7 OSI / und 1-2 OSI

Funktionsweise der Schichtenmodell

- Übergabepunkte Schnittstellen: Sockets

- Kommunikation: Netzwerkprotokolle Regelung von: - Reihenfolge, Fehlerbahndlung etc.

- Zweck: Standardisierung

OSI-Modell

Layer 1

Minimalbeispiel OSI 1: Sender -> Signalübertragung -> Empfänger (zwei Geräte)

- Erläuterung an Skizze und Praxisbsp.: Stromkreis / Datenübertragung (Kabel/kabellos)

- Übertragunseinheit: Bit

- Netzwerkgeräte: Stecker/Kabel (VW-Kabeltypen!!!) -> ohne Strom passiv / Repeater / Hub -> mit Strom aktiv

- Netzwerkprotokoll(VW-NP): Ethernet -> Aufgabe: Definition der Stecker, Kabel, Signalübertragungsraten etc.

- Topologie(VW-T): Point-to-Point

Glasfaser

Small Form-factor Pluggable (SFP)

Fehlersuche (VW-FS)

- Stecker nicht richtig gesteckt?

- => Schauen ob die LEDs an der Netzwerkkarte blinken

- Signalübertragung nicht möglich oder in nicht ausreichender Qualität?

- Kabel kaputt?

💡 Ob ein Kabel defekt ist, kann mit einem Kabeltester überprüft werden.

💻 Unter Linux kann man nachschauen, ob eine physische Verbindung (Layer1) existiert. Auf der Kommandozeile (Shell) gibt man dafür folgenden Befehl ein:

ip link

💡 Beispielausgabe:

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 2: wlan0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DORMANT group default qlen 1000 link/ether f8:59:71:c3:b8:6a brd ff:ff:ff:ff:ff:ff 3: eth0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc fq_codel state DOWN mode DEFAULT group default qlen 1000 link/ether 54:e1:ad:23:7c:b4 brd ff:ff:ff:ff:ff:ff

💬❗ Erklären Sie die obrige Ausgabe des Befehls

ip link. Was erkennen Sie in der Ausgabe?Wieviele Netzwerkkarten hat der Computer?

An Welcher der Netzwerkkarten ist ein Netzwerk auf Layer1 angeschlossen („

state UP“)?

Layer 2

=> Mehrere Sender -> Signalübertragung -> Mehrere Empfänger (Netz von Geräten - LAN) // OSI 2

- alle erhaten alle Nachrichten

- Probleme: unnötiger Netzverkehr / Möglichkeit von Kollisionen

- Ziel: jeder erhält nur seine Nachricht

- Problembehandlung: Zugriffsverfahren und Adressierung

❓❗ Wie ist eigentlich ein Hub aufgebaut?

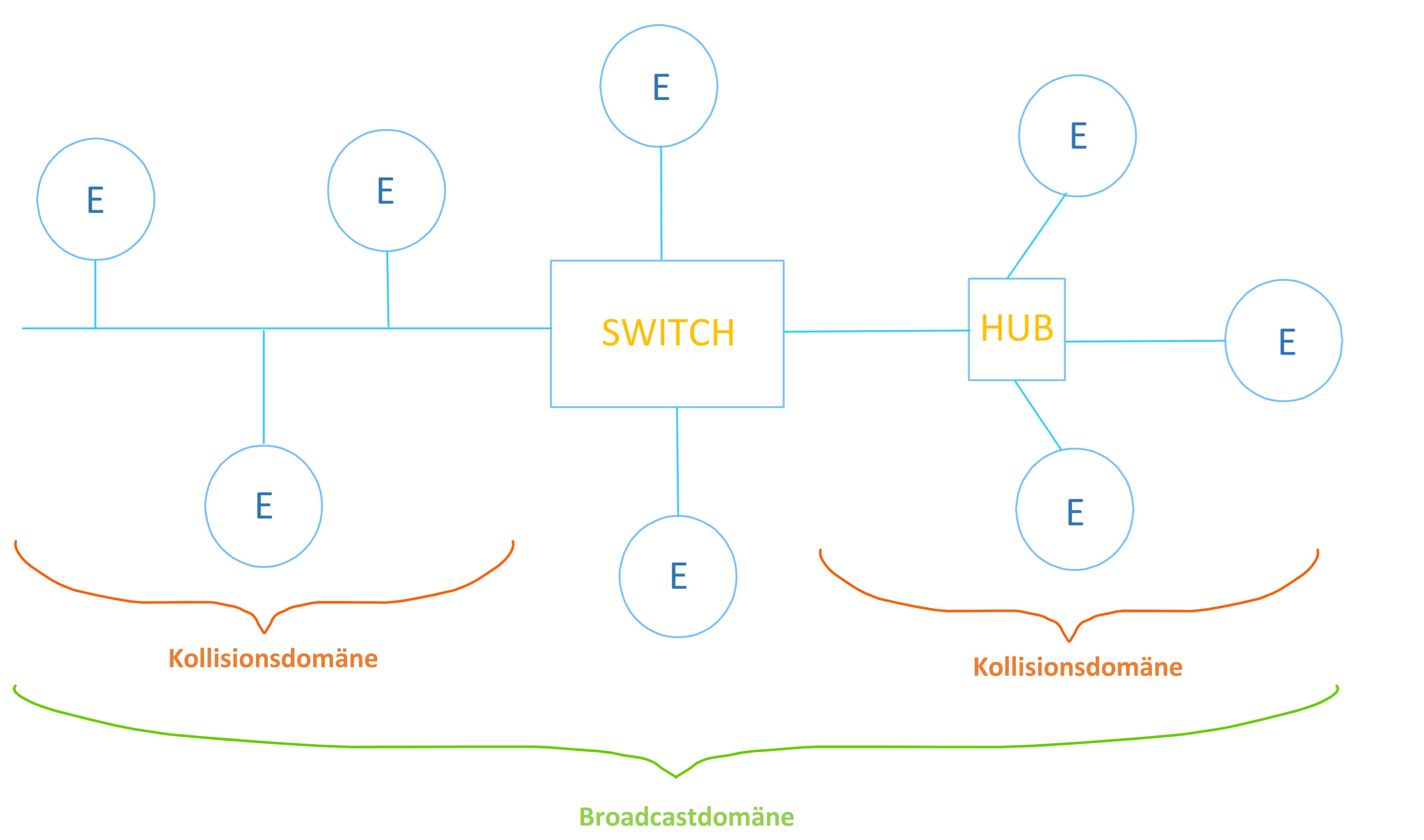

Kollisionsdomäne und CSMA/CD (CA)

- Zugriffsverfahren auf ein Übertragungsmedium: Kabel CSMA/CD / kabellos CSMA /CA

- Kolisionsdomäne: Begrenzung zwischen Hubs und Geräten

=> Das Problem wird gelöst, wenn wir einen Switch (Layer2) statt eines Hubs verwenden

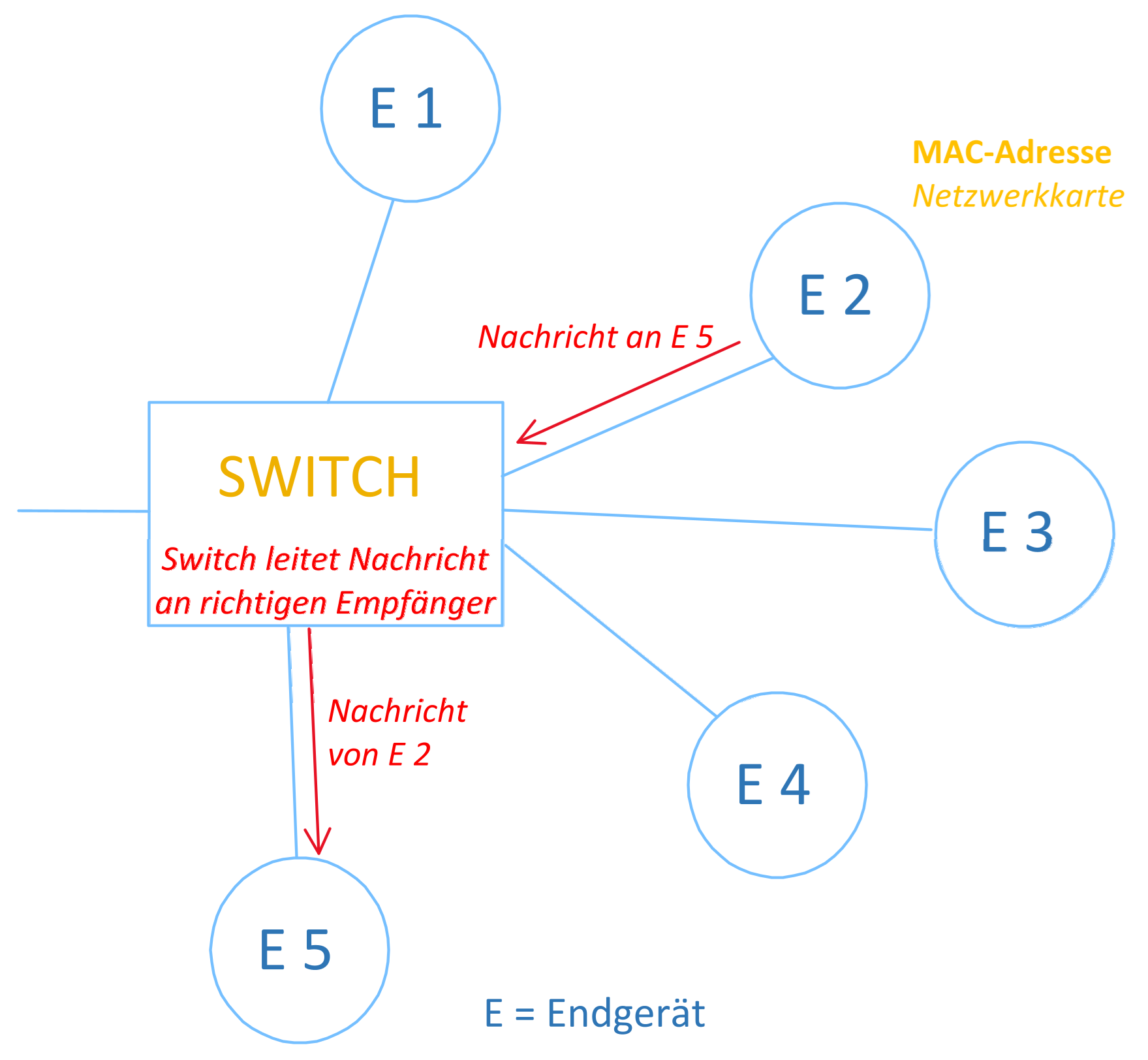

Switch (Layer2)

=> vom Englischen für „Schalter“, „Umschalter“ oder „Weiche“, auch Netzwerkweiche oder Verteiler genannt

- Ist ein aktives Verbindungselement

- Hat mehrere Anschlüsse („Ports“ / „Interfaces“)

- Der Switch trennt die Kollisionsdomänen (Layer1) die an der verschiedenen Ports angeschlossen sind

❓❗ Woher weiß der Switch für einen Frame der übertragen werden soll, an welchen Zielport das Frame durchgeleitet werden soll?

Adressierung

- Adresse: MAC-Adresse

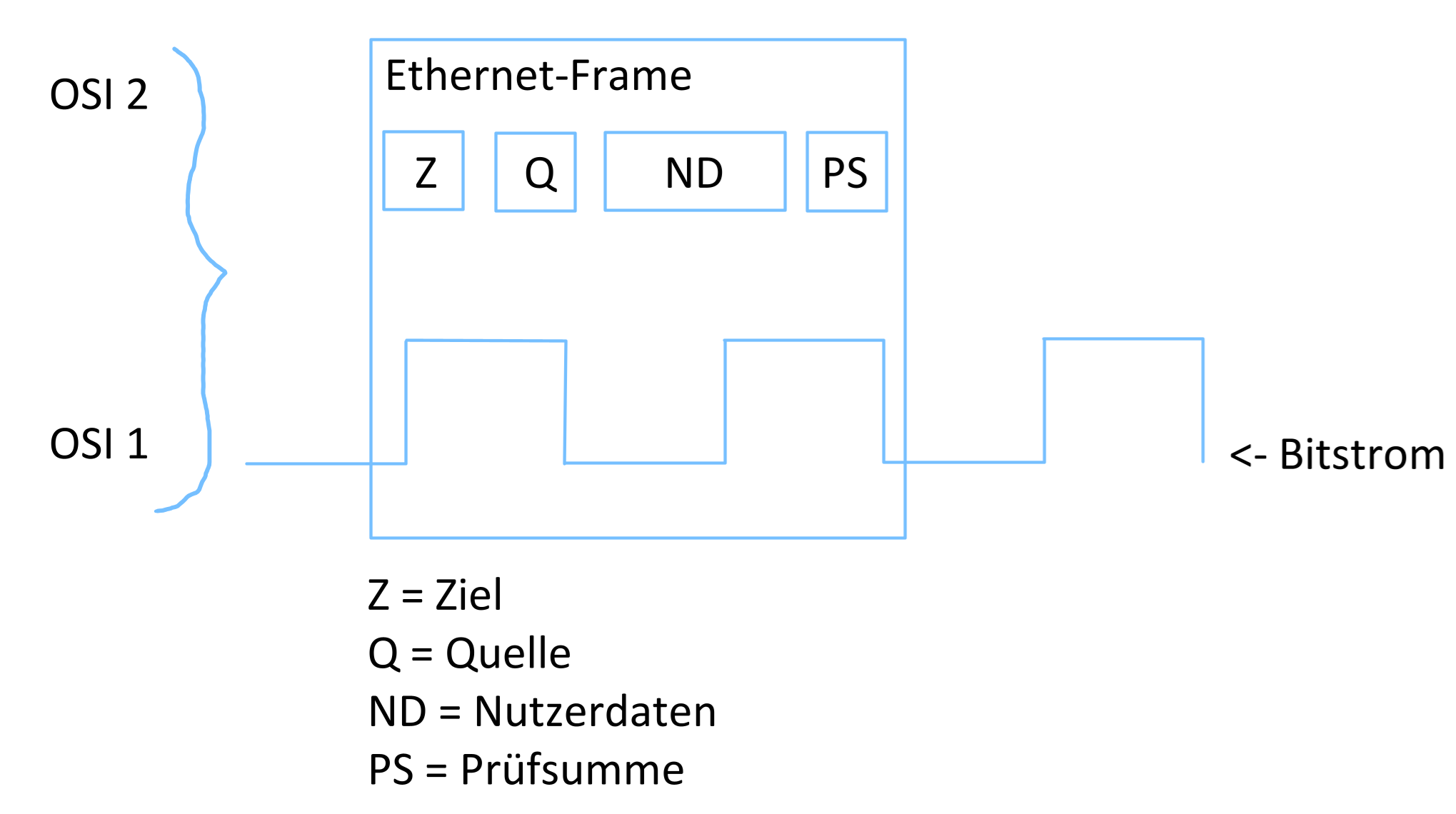

- Übertragunseinheit: Ethernet-Frame (VW-Ethernet_Frame)

- Netzwerkgerät: Netzwerkkarte / Switch (dumme/schlaue (managebare) Switch)

- Netzwerkprotokoll: Ethernet -> Aufgabe: Festlegung Aufbau Ethernetframe / Prüfung auf Korrekthiet kein Bit umgefallen ist unterwegs (Prüfsumme -> hintendran / Rahmen)

- Topologie: Stern / verzweigter Stern (häufigste Verwendung etc.)

Fehlersuche und Anzeige der MAC-Adresse

💻 Unter der Windows-CMD oder Powershell:

ipconfig /all

💻 Unter der Linux-Shell:

ip link

Ethernet-Frame

Ausblick: Nochmal sehr gut erklärt

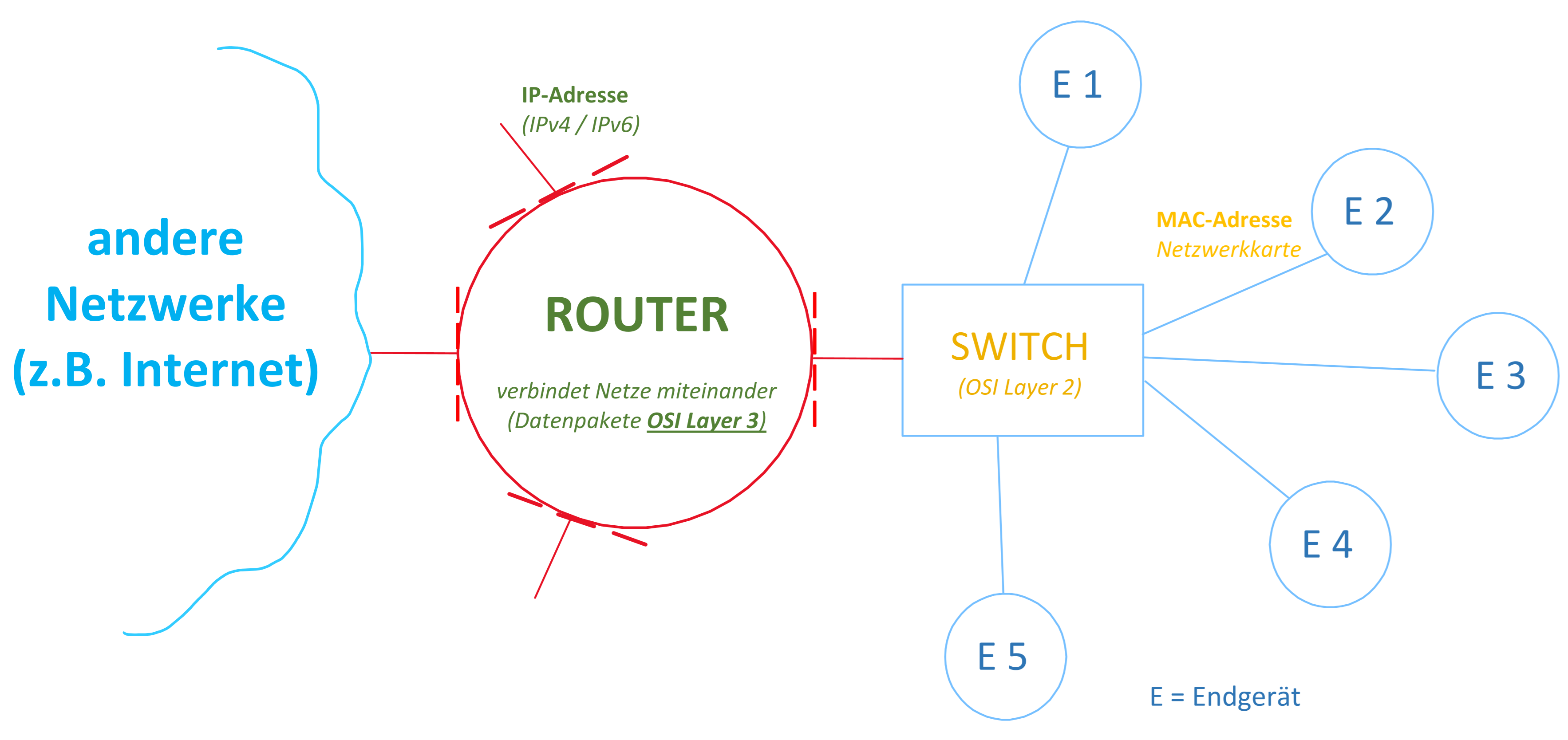

Layer 3

=> Zusammenschluss Mehrerer Netze (LANS und Internet-Wolke (WAN, GAN))

- Ziel: eine kurz, effiziente, möglichst schnelle Route über mehrere hierarchich aufgebaute Netze (LAN/MAN/WAN/GAN) hinweg zum Zielempfänger finden

Umsetzung

-

Adressierung: IP-Adresse

-

Übertragungseinheit: Paket (Begriff: MTU - verschiedene Netze)

-

Netzwerkgerät: Router (Begriff: Gateway (Rolle!! -> Routing zwischen verschiedene Netzen !!)

-

Wiederholung: Anzeige IP-Adresse

-

Windows befehl: ipconfig / Linux ip?

-

Netzwerkprotokolle: IP / IPSec / ICMP

-

Unterteilung private und öffentliche Netze

-

Vergabe von der IANA

-

private Adresssen im Netz nicht geroutet (kurz Erwähnung NAT)

-

IPv4 Adressbereiche (historisch Gebrauch der Klassen A,B,C->D/E Sonderfälle ) / feste zugehörige Subnetzmasken -> wegen Adressknappheit

-

CIDR

-

Wie Funktioniert Adressierung? IPv4

-

-> Problemstellung an kleiner Anzahl Bits erklären

-

zu einer IP-Kofiguration gehört immer Subnetzmaske (Folge von 1en /Bits, dann Nullen-> Unterteilt Adresse in Netzanteil und Hostanteil (Anzahl 1en vorne)

-

Größe der Subnetzmaske ändert sich-> wie verändert sich die Anzahl der Netze und die Anzahl der möglichen Adressen im Hostanteil?

-

Netzadresse finden: IP-Adresse mit AND-Operation Sunetzmaske -> Netz-ID (Hostanteil Nullen)

-

Broadcastadresse: alle Host-Bits auf 1

-

alle möglichen Adressen innerhalb Netz-ID und Broadcast-ID können an Hosts vergeben werden

-

Achtung! wegen Netz-ID und Broadcastadresse Anzahl Hostadressen mins 2!!

-

Übungen

-

Adressbereiche privater Adressen der einzelnen Klassen kennen -> Festlegung

-

Spezialladresse 127. > localhost

-Fehlersuche? -IP-Adresse vorhanden? Ipconfig /

-

eigenes Gerät /a nderes Gerät erreichbar ? ping - Befehl

-

Übung. Ping Befehl mit Variation / Doku ping anschauen -> verschieden Paketgröße etc.

-

Übung tracerote - > Wegeverfolgung der Pakete

-

(arp-Protokoll - Vermittlung zwischen )

-

(Adressbehandlung /Subnetz/Hostteil -> Erwähnung IANA / ICMP Aufgabe: Fehlermeldungen / Diagnose Netzwerk

-

(ARP zw OSi 2/3)

-

Topologien:? hier weglassen ??

-

Fehlersuche: ipconfig / ping / tracert

Aufteilung von IPv4-Netzen -> Subnetting (IPv6 -> später im Jahr)

- Erläuterung

- Übungen

Zuständigkeit für Zuverlässigkeit des Transports

- TCP/UDP ....

Dokumentation (von Netzwerken)

Textbasierte Dateiformate

LaTeX

LaTeX ist eine Auszeichnungssprache und ein Dateiformat, um insbesondere Texte, die mathematische Formeln enthalten, zu schreiben und für den Druck oder die Bildschirmansicht zu formatieren.

Automatische Übersetzung dank struktrierter Daten

Beispiel:

💡 http://johannesloetzsch.de/software/polyglot_tex/example/test_de_en.pdf

Markdown (*.md)

HedgeDoc

=> Zum kollaborativen Bearbeiten vom MD

QR-Codes

In duckduckgo:

qr https://hedgedoc.c3d2.de/LF3

Binärzahlen

Binär Umrechnung

| Potenz | 2⁹ | 2⁸ | 2⁷ | 2⁶ | 2⁵ | 2⁴ | 2³ | 2² | 2¹ | 2⁰ |

|---|---|---|---|---|---|---|---|---|---|---|

| Zahl | 512 | 256 | 128 | 64 | 32 | 16 | 8 | 4 | 2 | 1 |

| Binär | - | - | - | - | - | - | - | - | - | - |

Beispiel:

33

| Potenz | 2⁹ | 2⁸ | 2⁷ | 2⁶ | 2⁵ | 2⁴ | 2³ | 2² | 2¹ | 2⁰ |

|---|---|---|---|---|---|---|---|---|---|---|

| Zahl | 512 | 256 | 128 | 64 | 32 | 16 | 8 | 4 | 2 | 1 |

| Binär | 0 | 0 | 0 | 0 | 1 | 0 | 0 | 0 | 0 | 1 |

-> 100001

Erklärung: 2⁵ + 2¹ = 32 + 1 = 33

Wenn man Binär in Dezimal umrechnen möchte addiert man die Zahlen, die in "Zahl" stehen so lang bis man sein Ergebniss hat, die restlichen 0 kann man weglassen die am Anfang stehen, man fängt an mit der ersten 1.

Kurzversion:

Wenn man Binär in Dezimal umrechnen will, dann teilt man die Zahl so lang auf, bis man die Zahl hat, dabei beginnt man mit dem größten Bestandteil und trägt dort eine 1 ein bei dem Rest 0.

Führende Nullen vor der ersten 1 kann man weglassen 0 0 0 0 1 0 0 0 0 1 => 1 0 0 0 0 1

💡 Ausblick: Welche Fehler beim binären Rechnen können in Prozessoren auftreten?

Physical layer

❓❗ Erklären Sie Angriffsszenarien auf OSI Layer 1

Datenschutzaspekte von IP

❓ Sind IP-Adressen „personenbezogene Daten“?

💬 Welche Datenschutzherausforderungen entstehen, wenn Sie Daten von einem Client über das Internet übertragen?

❓ Welche Datenschutzgesetze gelten für Serverbetreiber, wenn dieser Dienste für weltweite Nutzer anbietet?

❓ Wie kann ein Serverbetreiber ermitteln, aus welchem Land der Nutzer kommt?

❓ Was ist die IANA?

❓ Was ist das Whois-Protokoll?

Beschreiben Sie eine Datenschutzherausforderungen im Zusammenhang mit den Whois-Datenbanken.

💻 Probieren Sie die folgenden Befehle und erklären Sie, welche Unterschiede Sie in den Ergebnissen sehen.

whois google.de whois google.com

💻 Welche öffentlichen IPv4 und IPv6 Adressen nutzt Ihr Gerät im Moment?

Welche Informationen sind über diese Adressen verfügbar?

💬 Welche Möglichkeiten kennen Sie, um möglichst privatsphärefreundlich im Internet zu surfen?

WLAN

* WPA, WPA2, WPA3

* Personal / Enterprise

* Radius

* AES, TKIP, SAE

* Absicherung

Radius

- „AAA“

- Authentication

- Authorization

- Accounting

Netzwerksicherheit

(Ausblick LF9)

Zero Trust Security / Zero Trust Architektur (ZTA) / Zero Trust Network Access (ZTNA)

SSL/TLS

❓❗ Was ist TLS und wie funktioniert es?

❓❗ Wie wird der Session Key für eine TLS-Verbindung generiert?

📝❗ FiAE AP2 Planung Winter 2022 Aufgabe 4c

📝❗ FiAE AP2 Planung Winter 2022 Aufgabe 1d

sequenceDiagram

participant Client

participant Server

Note right of Client: Kennt Publik Keys von Root-CAs

Client->>Server: Verbindungsanfrage

Note left of Server: Hat Asymmetrisches Schlüsselpaar

Note left of Server: Publik Key ist via Zertifikatskette von Root-CA unterschrieben

Server->>Client: Übergabe des Publik Keys + Zertifikatskette

Client->>Client: Überprüfung des Zertifikats mit CA Publik Key

Client->>Client: Generierung AES Session Key *

Client->>Client: Verschlüsselung des AES Session Key mit dem Publik Key des Servers

Client->>Server: Übertragung des verschlüsselten AES Session Keys

Server->>Server: Entschlüsselung AES Session Keys

Server->Client: mit AES Session Key verschlüsselte Datenübertragung

❓💬 Was muss beim Einsatz von TLS beachtet werden?

💡 BSI-Empfehlungen für den Einsatz von TLS:

TR-02102-2 „Kryptographische Verfahren: Empfehlungen und Schlüssellängen“ Teil 2 – Verwendung von Transport Layer Security (TLS)

💡💻 Man-in-the-middle Proxy für HTTP und HTTPS

VPN

❓❗ Wie funkioniert ein VPN bzw. ein Overlay network?

❓❗ Was für Arten von VPNs müssen wir für die IHK-Prüfung unterscheiden?

* End-to-End

* End-to-Site

* Site-to-Site

Ausblick

Praxis

LF11a

💡💬 Buchempfehlung: Jon Erickson „Hacking: The art of exploitation“

Hausaufgabe bis 02.12.25

Nutzen Sie die SOL, um selbstständig die aktuellen Lerninhalte zu üben.

Entscheiden Sie selbst, ob Sie eine Aufgabe aus LF1, LF2, LF3, LF4 oder eine fächerübergreifendes Thema bearbeiten wollen.

Beachten Sie dabei bitte die vereinbarten gemeinsamen Regeln

Empfohlene Aufgaben

(bitte eine der verschiedenen Alternativen auswählen)

LF4: Praxisbeispiele IT-„Un“-Sicherheit

Wählen Sie ein aktuelles IT-Großprojekt aus, informieren Sie sich darüber und beantworten Sie in Stichpunkten die folgenden 6 Fragen:

- Beschreiben sie das gewählte IT-Projekt. Welches Ziel soll durch die IT-Lösung umgesetzt werden?

- Welche Daten werden in dem Projekt verarbeitet? Skizzieren sie grob die Systemarchitektur (Strukturanalyse).

- Welche der 3 Schutzziele bewerten Sie für die verarbeiten Daten als besonders wichtig?

- Für welche der 6 Schadensszenarion sehen sie einen hohen oder sehr hohen Schutzbedarf?

- Welche der 47 Elementaren Gefährdungen sind aus ihrer Sicht für das Beispiel besonders relevant?

- Welche Schwachstellen / Verwundbarkeiten / Exploits sind Ihnen bekannt?

Hinweise:

- Sie können für die SOL eins der folgenden IT-Großprojekte oder ein anderes selbst gewählten Projekt wählen:

- Ziel der SOL ist es, sich in mit dem gewählten Thema / IT-Großprojekt ausreichend zu beschäftigen, um im Unterricht gemeinsam eine Schutzbedarfs- und Risikoanalyse durchführen zu können.

LF3: Wiederholung und Vertiefung

Nutzen Sie die gemeinsam erarbeiteten Materialien oder andere Quellen um ihr Grundlagenwissen zu festigen.

- Was können Sie während der SOL für Sie neues lernen?

- Welche interessanten Informationen möchten Sie mit Ihren Mitschülen teilen?

- Welche offenen Fragen gibt es noch?

LF3+LF4: Datenschutzaspekte von IP

- Schauen Sie das Video zu Ende und versuchen Sie möglichst viele der Fragen zu beantworten.

LF2+LF3+LF4 Datenschutz und Datensicherheit beim Einbinden eines Clients am eigenen Arbeitsplatz

- Was möchten Sie am eigenen Arbeitsplatz/Client optimieren?

Alternativen

Auf Wunsch können Sie ein geeignetes anderes Projekt im Umfang von 90min durchführen/anfangen.

SOL bis 28.01.26

Nutzen Sie die SOL, um selbstständig die aktuellen Lerninhalte zu üben.

Entscheiden Sie selbst, ob Sie eine Aufgabe aus LF1, LF2, LF3, LF4 oder eine fächerübergreifendes Thema bearbeiten wollen.

Beachten Sie dabei bitte die vereinbarten gemeinsamen Regeln

Empfohlene Aufgaben

(bitte eine oder mehrere der verschiedenen Alternativen auswählen)

Computerpioniere

Informieren Sie sich zu den folgenden Computerpionieren:

- Konrad Zuse

- mechanische Logikgatter von Zuse im Andreas-Pfitzmann-Bau (gegenüber vom Ascii)

- Nikolaus Joachim Lehmann

- …und den von ihm gebauten Rechnern

- Ausstellung "Entwicklung der Rechenautomaten an der TH/TU Dresden" im Willers-Bau der TU-Dresden

- Alan Turing

…und wer waren eigentlich:

Layer 1-3

Wiederholen Sie die Kenntnisse aus LF3.

Erproben Sie ihr Wissen praktisch am Gerät.

Kryptographie

Beschäftigen Sie sich mit den Grundlagen der Kryptographie.

Alternativen

Auf Wunsch können Sie ein geeignetes anderes Projekt im Umfang von 5UE durchführen/anfangen.

Prüfen / Testen

* Penatrationstests

* Honeypot