Threat Models /„Bedrohungsmodellierung“ => Angreifermodelle

Werkzeuge zur Modellierung

Beispiele

❓❗ Für mein Projekt (mein System, meine Software, meine Nutzer), von welchen Szenarien muss ich ausgehen?

Welche Angreifer mit welchen Fähigkeiten sind realistisch zu erwarten?

| typische betroffene Nutergruppe | Szenario | Angreifer | Angriffswerkzeuge |

|---|---|---|---|

| besonders schwach geschützte Opfer | elementare Gefährdungen, Massenüberwachung | hoch automatisiert aber ohne konkretes Ziel (z.B. Würmer, Botnet, Scriptkiddie) | Phishing, Fraud, Spam-Emails, Werbebanner, Ransomware, DoS |

| Unternehmen, einzelne AktivistInnen | zielgerichtete Angriffe (z.B. Industiespionage) | fähig, verfügt über Geld und Personal (z.B. organisierte Kriminalität, Strafverfolgungsbehörden) | Spear-Phishing, Dumpster diving, Hausdurchsuchung, Supply chain attack |

| KRITIS, Regierungen, NGOs, Snowden, Wikileaks, … | staatliche Interessen (z.B. Angriff auf kritische Infrastruktur, Wahlmanipulation, Zersetzung, …) | Geheimdienste, Militär, Regime, Terroristen, „Hacker“ | alles mögliche (z.B. Globale Internetüberwachung, Information warfare, Quantum computing), bis hin zu Drohnenangriffen und Nervengift … |

Ausblick: KRITIS & Hybride Kriegsführung

❓💬 Wie arbeiten Geheimdienste?

💡 Reportage: „Die gefährlichsten Hacker der Welt“

(Главное разведывательное управление / GRU / Hauptverwaltung für Aufklärung)

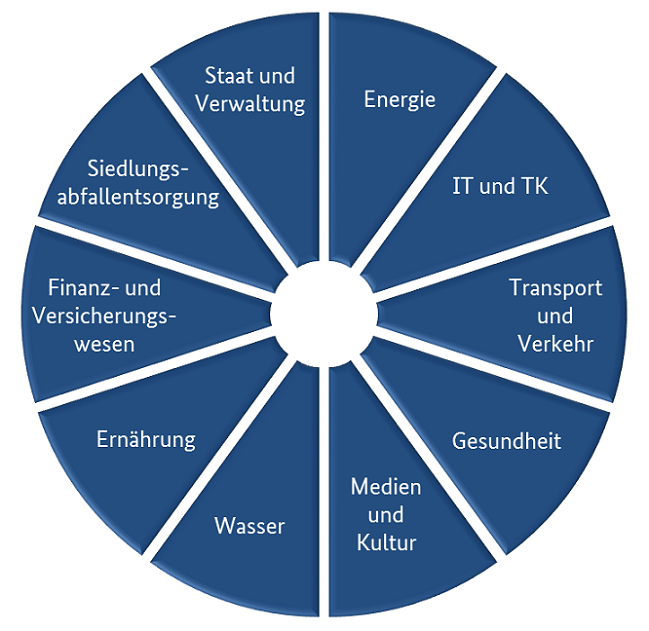

❓💬 Was versteht man unter KRITIS?

❓❗ Was sind die kritischsten Systeme, die man selber betreibt???

Welche Angreifer mit welchen Fähigkeiten sind realistisch zu erwarten?

💬❗ Empfehlung: Führen Sie eine Risikoanalyse für diese Systeme durch!