Ziele gemäß Rahmenlehrplan

-

Mit Hilfe einer

RisikoanalysedenSchutzbedarfeines vernetzten Systems ermitteln undSchutzmaßnahmenplanen, umzusetzen und dokumentieren -

Auf Kundengespräch zur Identifizierung eines

Schutzbedarfesvorbereiten- Informieren über Informationssicherheit in vernetzten Systemen

-

Im Kundengespräch die

Schutzzieleermitteln, analysieren der Systeme hinsichtlich derAnforderungen an die Informationssicherheitundbenennen von Risiken -

Unter Beachtung

betrieblicher IT-Sicherheitsleitlinienundrechtlicher RegelungendieVorkehrungen und Maßnahmen zur Minimierung der Wahrscheinlichkeit eines Schadenseintrittsplanen -

Implementieren der Maßnahmen unter Berücksichtigung

technischer und organisatorischer Rahmenbedingungen -

Prüfen der Sicherheit des vernetzten Systems und bewerten des erreichten

Sicherheitsniveausin Bezug auf dieKundenanforderungen, eingesetzterMaßnahmenundWirtschaftlichkeit- Erstellen einer Dokumentation

- Informieren des Kunden über die Ergebnisse der

Risikoanalyse

-

Reflektieren des Arbeitsprozesses hinsichtlich möglicher

Optimierungen- Diskutieren des Ergebnisses in Bezug auf den Begriff der

relativen Sicherheitdes vernetzten Systems

- Diskutieren des Ergebnisses in Bezug auf den Begriff der

Empfohlene Materialien

Hackerethik

Die ethischen Grundsätze des Hackens – Motivation und Grenzen:

- Der Zugang zu Computern und allem, was einem zeigen kann, wie diese Welt funktioniert, sollte unbegrenzt und vollständig sein.

- Alle Informationen müssen frei sein.

- Mißtraue Autoritäten – fördere Dezentralisierung.

- Beurteile einen Hacker nach dem, was er tut, und nicht nach üblichen Kriterien wie Aussehen, Alter, Herkunft, Spezies, Geschlecht oder gesellschaftliche Stellung.

- Man kann mit einem Computer Kunst und Schönheit schaffen.

- Computer können dein Leben zum Besseren verändern.

- Mülle nicht in den Daten anderer Leute.

- Öffentliche Daten nützen, private Daten schützen.

Sicherheitslücke gefunden... und nun?

Plan

Zeitplan

siehe Ilias

Leistungskontrollen

-

Fr 28.11. Klassenarbeit: doppelte Wertung, 90min, handschriftlich

- Erlaubte Hilfsmittel: A4 Factsheet einseitig

- Themen: Alles was im Unterricht in der KW48 behandelt wurde…

- Schwerpunkte:

- Datenschutz & Datensicherheit: Begriffsunterscheidung

- Datenschutz: 2 besonders relevante Gesetze

- Prinzipien: Verbot mit Erlaubnisvorbehalt, Zweckbindung

- Datensparsamkeit: Privacy by Default, Privacy by Design, Anonymität, Pseudonymität

- Datensicherheit: Safety vs. Security, Schutzziele / Hauptziele / Grundwerte, Relative Sicherheit, „Stand der Technik“, Qualität

- Sicherheitsmanagement: ISO 27001, IT-Grundschutz-Methodik

- Datenschutz: 2 besonders relevante Gesetze

- Gefährdungen: Malware, Ransomware, Würmer, Trojaner, Phishing, Spear-Phishing, DoS, DDoS

- TOM (verstehen)

- Endgerätesicherheit (Maßnahmen beschreiben)

- Grundlagen Authentifizierung

- Grundlagen Kryptographie

- IT-Grundschutz-Methodik: Basis-, Kern-, Standard-Absicherung

- Vorgehen

- Schutzbedarfsanalyse

- Risikoanalyse

- IT-Grundschutz-Check (Nutzung von IT-Grundschutz-Bausteinen, Arbeiten mit Checklisten)

- Datenschutz & Datensicherheit: Begriffsunterscheidung

-

zweite Klassenarbeit => 19.12. (AE) bzw. 09.01. (SI)

-

Projektarbeit:

Bonus

=> Bei Interesse bitte melden

- Weitere Praxisbeispiele

- Hackerethik (vs. 202c StGB)

- CTF

-

„Live Hacks“ z.B.

- SQL-Injection

-

Netzwerksicherheit

- MITM-Proxy

- NMap

- Wireshark / TCPdump

- Binary Exploitation

Grundlagen

Datenschutz

- Individueller Schutz der Privatsphäre

- Schutz von gesellschaftlichen Grundwerten

Gesetze

- Bundesdatenschutzgesetz (BDSG)

- Datenschutz-Grundverordnung (DSGVO) / General Data Protection Regulation (GDPR)

Verbreitete Ursachen für Sicherheitsprobleme (Angriffsvektoren/Bedrohungsszenarien)

„Layer 8-10 Probleme“

Social Engineering

Phishing

Spear Phishing

Baiting („ködern“)

Dumpster Diving

Identitätsmissbrauch

Digitale Erpressung (Ransomware)

Sabotage / Vandalismus

Katastrophen

Security Misconfiguration

Broken Access Control

Vulnerable and Outdated Components

Designfehler / Protokollfehler

Identification and Authentication Failures

Man-in-the-middle attack

Sensitive Data Exposure

Software and Data Integrity Failures

In-band signaling

Resource exhaustion

(Distributed) Denial of Service

Amplification Attack

Cache Poisoning

Binary Exploitation

Web Exploitation

Cross Site Scripting (XSS)

Cross Site Request Forgery (CSRF)

Server Side Request Forgery

Security Logging and Monitoring Failures

…

siehe auch:

Maßnahmen / Werkzeuge

IT-Grundschutz-Bausteine

IT-Grundschutz-Kompendium

Technische Maßnahmen

Endpoint Security

Kryptographische Primitiven

Organisatorische Maßnahmen

Begleitende Maßnahmen

Grundprinzipien

Relative Sicherheit

Defense in depth / Schweizer-Käse-Modell

KISS-Prinzip

Security by design, Security by default

Technischer Datenschutz, Multilaterale Sicherheit

Kerckhoffs’ Prinzip

Schlangenöl

IT-Sicherheit vs. CYBER-Security

Frage 1: Was ist „CrowdStrike“?

Frage 2a: Was ist „Kaspersky“?

Frage 2b: Was sollte man über Kaspersky wissen?

Frage 2c: Welche Kaspersky Produkte werden für US-Nutzer empfohlen?

Frage 3a: Was haben CVE-2024-7479, CVE-2024-52940 und CVE-2024-12754 gemeinsam?

Frage 3b: Wieviele verschiedene Remote-Access-Tools haben Unternehmen im Jahr 2024 durchschnittlich eingesetzt?

Frage 3c: Was ist Telnet?

Frage 4a: Wie hilft KI Systeme sicherer zu machen?

Frage 4b: Wie hilft KI gegen den Klimawandel?

Frage 4c: Welches Geschäftsmodell hat OpenAI?

Threat Models == Bedrohungsszenarien

| Szenario | Angreifer | Beispiel für typische betroffene Nutergruppe |

|---|---|---|

| Massenüberwachung, Phishing | hoch automatisiert | ohne konkretes Ziel; besonders Schwach geschützte Opfer |

| Zielgerichtete Angriffe | fähig, verfügt über Geld und Personal | Unternehmen, AktivistInnen |

| Nationalstaaten | Geheimdienste | Snowden, Wikileaks, … |

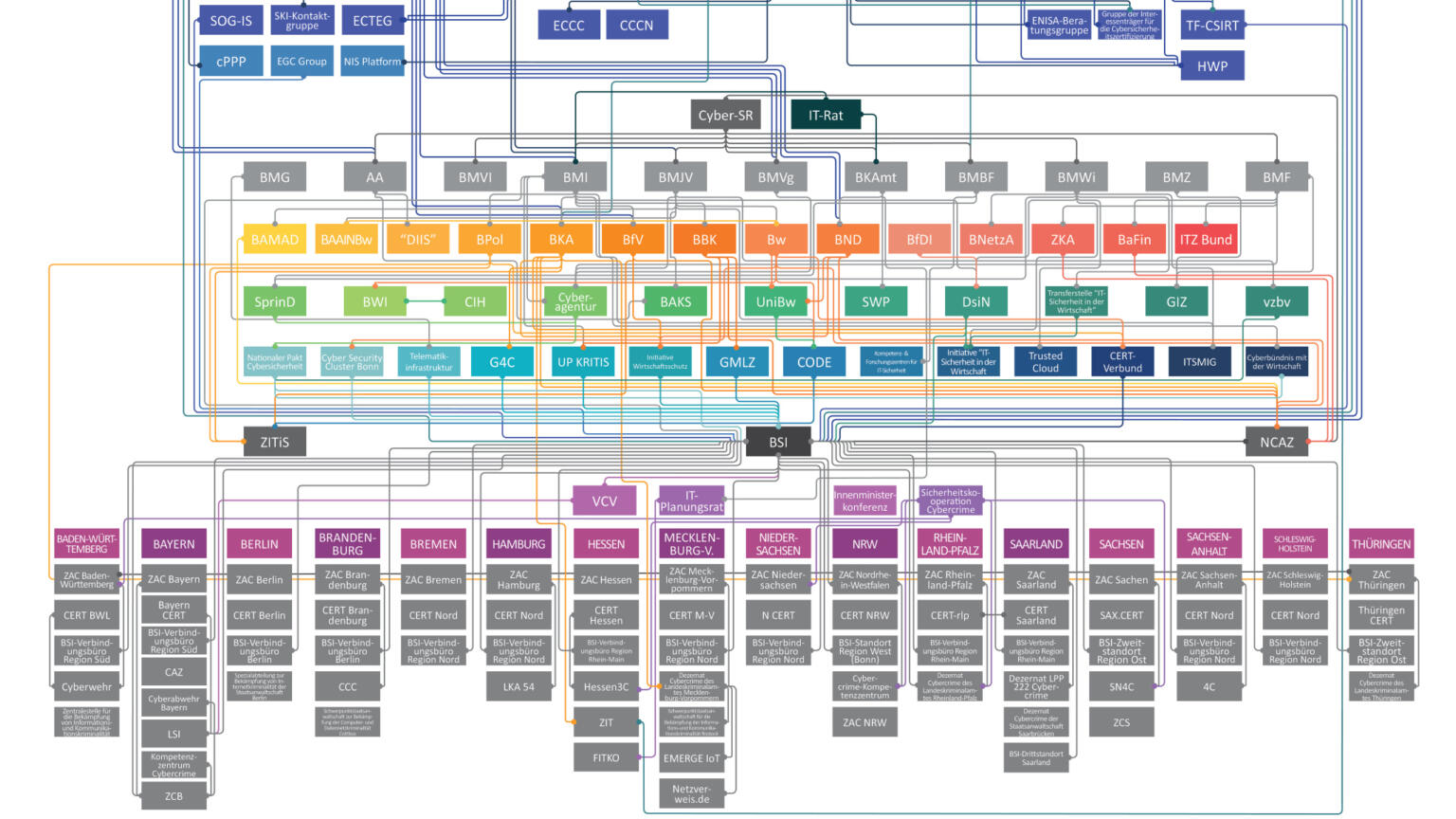

Kritis & Hybride Kriegsführung

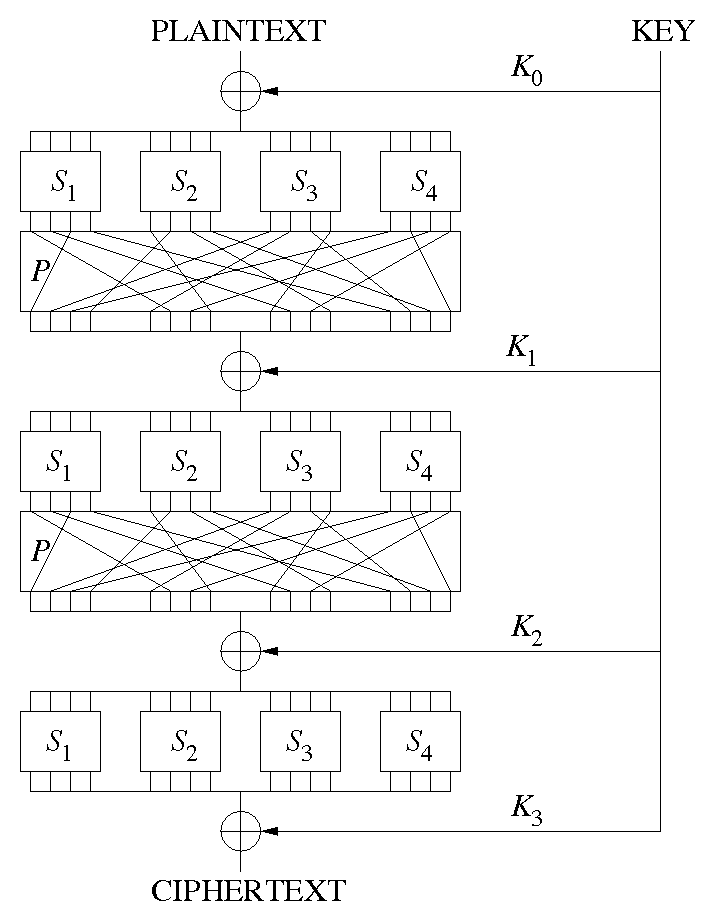

Grundlagen Kryptografie

BSI TR-02102 „Kryptographische Verfahren: Empfehlungen und Schlüssellängen“

Verschlüsselung

Symmetrisch

Polyalphabetische Ersetzungschiffren (z.B. Vigenère-Chiffre)

WETTERVORHERSAGEBISKAYA (Klartext1)

+ NGMNIAKRBOGPITRFMEORCBI (Schlüssel)

= JKFGMRFFSVKGATXJNMGBCZI (Ciphertext1)

IUZOMFOYMGNPJXIIQVGZEIM (Ciphertext2)

Aufgabe 1: Angenommen, du hast obrige beiden Ciphertexte empfangen, den Klartext1 erraten und damit den „Tagesschlüssel“ berechnet (known-plaintext attack). Entschlüssel Ciphertext2 (z.B. mittels Tabula recta)

Aufgabe 2: Wie kann diese Art von Angriff verhindert werden?

One-Time-Pad

AES

Asymmetrisch

Schlüsselaustausch

Diffie-Hellman

sequenceDiagram

Alice->Bob: p=23, z=7

Note left of Alice: a=3

Alice->>Bob: A = z^a mod p = 7^3 mod 23 = 21

Note right of Bob: b=4

Bob->>Alice: B = z^b mod p = 7^4 mod 23 = 9

Note left of Alice: k = B^a mod p = 9^3 mod 23 = 16

Note right of Bob: k = A^b mod p = 21^4 mod 23 = 16

Signaturen

(Kryptographische) Hashes

Anforderungen:

- Feste Länge der Hash-Werte

- Einweg-Funktion („Falltür-Funktion“)

- „Kollisionsfreiheit“ / „Kollisionsresistenz“

Key Management == Schlüsselverwaltung

Herausforderungen

- Schlüsselgenerierung

- Schlüsselspeicherung

- Schlüsselverteilung

Key Distribution

Von wo können wir öffentliche Schlüssel beziehen und woher wissen wir, dass sie wirklich zu der Entität gehören, mit der wir kommunizieren wollen???

Verschiedene Ansätze:

- Trust on first use / Autocrypt

- Individuelle Überprüfung

- Web of Trust

- Certificate authority == Zertifizierungsstelle

- Wer betriebt die CA???

Wo werden die verschiedenen Ansätze verwendet?

Welche Vor- und Nachteile haben die verschiedenen Ansätze?

Technische und organisatorische Maßnahmen (TOM)

14 „Anforderungen an die Sicherheit der Datenverarbeitung“ nach § 64 BDSG

| TOM | Beschreibung | Beispiele |

|---|---|---|

| Speicherkontrolle | Verhinderung unbefugter Kenntnissnahme, Eingabe oder Veränderung personenbezogener Daten | |

| Datenträgerkontrolle | Verhinderung unbefugten Lesens (Kopierens) oder Veränderns von Datenträgern | |

| Eingabekontrolle | Gewährleistung der Überprüfbarkeit, von wem und wann personenbezogene Daten eingegeben wurden | |

| Transportkontrolle | Gewährleistung von Vertraulichkeit und Integrität bei Übermittlung personenbezogener Daten | VPN; Verschlüsselung |

| Übertragungskontrolle | Gewährleistung der Überprüfbarkeit, an welche Stellen personenbezogene Daten übermittelt wurden (werden können) | Protokollierung übertragener Daten |

| Benutzerkontrolle | Verhinderung der Nutzung von Verarbeitungssystemen durch Unbefugte | |

| Zugangskontrolle | Verwehrung des Zugangs zu Verarbeitungsanlagen für Unbefugte | Schließsystem; Absicherung alternativer Zugänge; Verhaltens-, Aufsichtsregeln; Personalauswahl |

| Zugriffskontrolle | Gewährleistung, dass Zugriff gemäß Berechtigungen eingeschränkt ist | Benutzerkonten; Zugriffsrechte; Zugriffsprotokollierung; Hardwareausmusterung |

| Auftragskontrolle | Gewährleistung, dass im Auftrag verarbeitete personenbezogene Daten nur entsprechend Weisungen verarbeitet werden | |

| Verfügbarkeitskontrolle | Gewährleistung des Schutzes persönliche Daten vor Zerstörung oder Verlust | |

| Zuverlässigkeit | Gewährleistung, dass Systemfunktionen zur Verfügung stehen und Fehlfunktionen gemeldet werden | |

| Wiederherstellbarkeit | Gewährleistung, dass eingesetzte Systeme im Störungsfall wiederhergestellt werden können | |

| Datenintegrität | Gewährleistung, dass personenbezogene Daten nicht durch Fehlfunktionen beschädigt werden können | |

| Trennbarkeit | Gewährleistung, dass zu unterschiedlichen Zwecken erhobene personenbezogene Daten getrennt verarbeitet werden können |

Analyse

Grundlegende Definitonen nach BSI-Grundschutz

Zielobjekte für Schutzbedarfsfeststellung

- Daten

- datenverarbeitende Prozesse, Anwendungen, Systeme

- Kommunikationsverbindungen

- Räume

Schutzziele (= Grundwerte)

- Verfügbarkeit

- Vertraulichkeit

- Integrität

Schadensszenarien

- Beeinträchtigungen der persönlichen Unversehrtheit

- Verstöße gegen Gesetze, Vorschriften oder Verträge

- Beeinträchtigungen des informationellen Selbstbestimmungsrechts

- Beeinträchtigungen der Aufgabenerfüllung

- negative Innen- oder Außenwirkung

- finanzielle Auswirkungen

Schutzbedarfskategorien

- Normaler Schutzbedarf

- Hoher Schutzbedarf

- Sehr hoher Schutzbedarf

Risikokategorien

- Geringes Risiko

- Mittelmäßiges Risiko

- Hohes Risiko

- Sehr hohes Risiko

Definition Schutzbedarfskategorien

Schadensszenario x Schutzbedarfskategorie

z.B.

| Normaler Schutzbedarf | Hoher Schutzbedarf | Sehr hoher Schutzbedarf | |

|---|---|---|---|

| - mögliche Beeinträchtigungen der persönlichen Unversehrtheit | nein | nicht stark/dauerhaft | stark/dauerhaft |

| - mögliche Verstöße gegen Gesetze, Vorschriften oder Verträge | geringfügige Strafen | schwerwiegende/hohe Strafen | existenzbedrohende Strafen |

| - mögliche Beeinträchtigungen des informationellen Selbstbestimmungsrechts | geringfügige/tolerierbare Auswirkungen für Betroffenen | Beeinträchtigungen, aber ohne dauerhaften Folgen | stark/dauerhaft |

| - mögliche Beeinträchtigungen der Aufgabenerfüllung | allenfalls unerheblich | erhebliche Beeinträchtigung; Ausfallzeiten >24h nicht tolerierbar | starke Beeinträchtigung; Ausfallzeiten >2h nicht tolerierbar |

| - mögliche negative Innen- oder Außenwirkung | kein Ansehensverlust bei Kunden und Geschäftspartnern | Ansehen bei Kunden/Geschäftspartnern wird erheblich beeinträchtigt | Ansehen bei Kunden/Geschäftspartnern wird grundlegend und nachhaltig beschädigt |

| - möglicher finanzieller Schaden | geringfügig (< XXX €) | schwerwiegende/hoch (< YYYYYY €) | existenzbedrohend (>= YYYYYY €) |

Schutzbedarf

BSI Checkliste für das Interview zur Schutzbedarfsfeststellung

Schutzbedarfsmatrix

Zielobjekte x Schutzziele x Schadensszenarien x Schutzbedarfskategorie

| Beurteilung möglichen Schadens | Normaler Schutzbedarf | Hoher Schutzbedarf | Sehr hoher Schutzbedarf | |

|---|---|---|---|---|

| Verfügbarkeit (Ausfall) | ||||

| - mögliche Beeinträchtigungen der persönlichen Unversehrtheit | ja? stärk? dauerhaft? | |||

| - mögliche Verstöße gegen Gesetze, Vorschriften oder Verträge | Strafhöhe? | |||

| - mögliche Beeinträchtigungen des informationellen Selbstbestimmungsrechts | stärke? dauerhaft? | |||

| - mögliche Beeinträchtigungen der Aufgabenerfüllung | Beeinträchtigungsstärke? | |||

| - akzeptable Ausfallzeit | Stunden | |||

| - mögliche negative Innen- oder Außenwirkung | erheblich? grundlegend? nachhaltig? | |||

| - möglicher finanzieller Schaden | € | |||

| Vertraulichkeit (Datenleak) | ||||

| - mögliche Beeinträchtigungen der persönlichen Unversehrtheit | ja? stärk? dauerhaft? | |||

| - mögliche Verstöße gegen Gesetze, Vorschriften oder Verträge | Strafhöhe? | |||

| - mögliche Beeinträchtigungen des informationellen Selbstbestimmungsrechts | stärke? dauerhaft? | |||

| - mögliche Beeinträchtigungen der Aufgabenerfüllung | Beeinträchtigungsstärke? | |||

| - mögliche negative Innen- oder Außenwirkung | erheblich? grundlegend? nachhaltig? | |||

| - möglicher finanzieller Schaden | € | |||

| Integrität (Kompromittierung) | ||||

| - mögliche Beeinträchtigungen der persönlichen Unversehrtheit | ja? stärk? dauerhaft? | |||

| - mögliche Verstöße gegen Gesetze, Vorschriften oder Verträge | Strafhöhe? | |||

| - mögliche Beeinträchtigungen des informationellen Selbstbestimmungsrechts | stärke? dauerhaft? | |||

| - mögliche Beeinträchtigungen der Aufgabenerfüllung | Beeinträchtigungsstärke? | |||

| - mögliche negative Innen- oder Außenwirkung | erheblich? grundlegend? nachhaltig? | |||

| - möglicher finanzieller Schaden | € |

Für normalen Schutzbedarf:

- IT-Grundschutzhandbuch -> IT-Grundschutz-Kataloge -> IT-Grundschutz-Kompendium

Zusätzlicher Analysebedarf falls:

- Ein Zielobjekt hat einen hohen oder sehr hohen Schutzbedarf in mindestens einem der Schutzziele

- Es gibt für ein Zielobjekt keinen hinreichend passenden Baustein im IT-Grundschutz-Kompendium

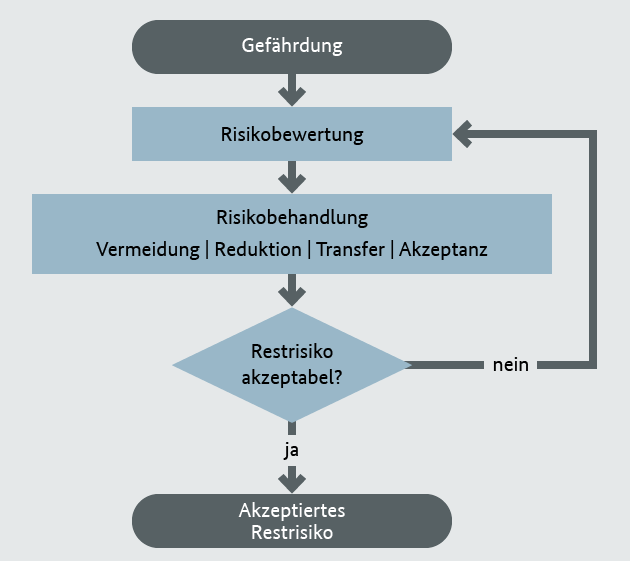

Risikoanalyse

Zusätzlicher Analysebedarf in folgenden Fällen:

- Ein Zielobjekt hat einen hohen oder sehr hohen Schutzbedarf in mindestens einem der drei Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit.

- Es gibt für ein Zielobjekt keinen hinreichend passenden Baustein im IT-Grundschutz-Kompendium.

- Es gibt zwar einen geeigneten Baustein, die Einsatzumgebung des Zielobjekts ist allerdings für den IT-Grundschutz untypisch.

- Gefährdungsübersicht erstellen

- Risiken einstufen

- Risiken behandeln

- Sicherheitskonzept konsolidieren

Organisatorische Rahmenbedingungen

Zielobjekte zusammenstellen

47 Elementare Gefährdungen

Gefährdungsübersicht anlegen

Gefährdungsübersicht ergänzen

Häufigkeit und Auswirkungen einschätzen

Häufigkeit

- selten

- mittel

- häufig

- sehr häufig

Auswirkungen

- vernachlässigbar

- begrenzt

- beträchtlich

- existenzbedrohend

Risiken bewerten

Risiken behandeln

nächste Schritte:

Konsolidierung des Sicherheitskonzepts

Umsetzungsplanung

Fortführung des Sicherheitsprozesses

Praxisbeispiele

Bahn Abfahrtsmonitor

Stadionanzeigetafel

Behörden

Software-Update für Streifenwagen

Polizeifunk

Notrufnummern

Rating Agentur .

Heizungssteuerung

Gas Pipeline .

AKW Fernwartung

Zentrifugen

Flughafen-Brandmeldeanlage

Runway Visual Range (RVR) information . .

Raumfahrt

Ariane Lagereglung .

Mars Climate Orbiter .

Marine

Feuerleitsysteme

SMCS NG (Submarine Command System New Generation)

Supply Chain Security

Supply chain system failures @Iraq

Exploding pagers

Linux Says “Goodbye, Russia"

Globale Überwachung und Spionage?!

Aktuell

Volksdaten von Volkswagen

Elektronische Patientenakte . .

Wahlsoftware .

SOL

Wählen Sie ein aktuelles IT-Großprojekt aus, informieren Sie sich darüber und beantworten Sie in Stichpunkten die folgenden 6 Fragen:

- Beschreiben sie das gewählte IT-Projekt. Welches Ziel soll durch die IT-Lösung umgesetzt werden?

- Welche Daten werden in dem Projekt verarbeitet? Skizzieren sie grob die Systemarchitektur.

- Welche der 3 Schutzziele bewerten Sie für die verarbeiten Daten als besonders wichtig?

- Für welche der 6 Schadensszenarion sehen sie einen hohen oder sehr hohen Schutzbedarf?

- Welche der 47 Elementaren Gefährdungen sind aus ihrer Sicht für das Beispiel besonders relevant?

- Welche Schwachstellen / Verwundbarkeiten / Exploits sind Ihnen bekannt?

Hinweise:

- Sie können für die SOL eins der folgenden IT-Großprojekte oder ein anderes selbst gewählten Projekt wählen:

- Ziel der SOL ist es, sich in mit dem gewählten Thema / IT-Großprojekt ausreichend zu beschäftigen, um im Unterricht gemeinsam eine Schutzbedarfs- und Risikoanalyse durchführen zu können.

- Auf Wunsch können die Ergebnisse der SOL in einem kurzen Vortrag (benotet) vorgestellt werden.

- Gruppenarbeit ist erlaubt.

- Rückfragen zur SOL sind am Montag dem 13.1. möglich. Die Abgabe (Hochladen von Stichpunkten in Ilias) soll vor dem Unterricht am Mittwoch (15.1.) erfolgen.

Handlungsempfehlung

„erweiterte Machbarkeitsanalyse“

flowchart TD

S[Start] --> Lösenswert{Ist die Aufgabe lösenswert?}

Lösenswert -->|Ja| Ressourcen{Reichen die zur Verfügung gestellten Ressourcen?}

Lösenswert -->|Nein| Ablehnen

Ressourcen -->|Ja| Fähigkeiten{Reichen die Fähigkeiten von mir?}

Ressourcen -->|Nein| Nachverhandeln --> Erfolgreich{Nachverhandlung erfolgreich?}

Erfolgreich -->|Ja| Ressourcen

Erfolgreich -->|Nein| Ablehnen

Fähigkeiten -->|Ja| Akzeptieren[Aufgabe akzeptieren]

Fähigkeiten -->|Nein| Ablehnen[Aufgabe ablehnen]

Planung

„Ein funktionierendes Sicherheitsmanagement muss in die existierenden Managementstrukturen jeder Institution eingebettet werden.

Daher ist es praktisch nicht möglich, eine für jede Institution unmittelbar anwendbare Organisationsstruktur für das Sicherheitsmanagement anzugeben.

Vielmehr werden häufig Anpassungen an spezifische Gegebenheiten erforderlich sein“

[ISMS.1 Sicherheitsmanagement]

IT-Grundschutz

BSI-Standards

BSI-Standard 200-1: Managementsysteme für Informationssicherheit (ISMS)

- orientiert sich an ISO 27001

- enthällt u.A. Empfehlungen für:

- Erstellung des Sicherheitskonzepts

- Umsetzung des Sicherheitskonzepts

- Erfolgskontrolle des Sicherheitskonzepts

- Kontinuierliche Verbesserung des Sicherheitskonzepts

BSI-Standard 200-2: IT-Grundschutz-Methodik

- methodische Hilfestellungen zur schrittweisen Einführung eines ISMS

- effiziente Verfahren

- konkretisiert allgemeine Anforderungen aus BSI-Standard 200-1

- enthällt u.A. Empfehlungen für:

- Basis-Absicherung

- breite, grundlegende Erst-Absicherung

- Kern-Absicherung

- besonders gefährdete Geschäftsprozesse und Assets vorrangig absichern

- Standart-Absicherung

- umfassende, tiefgehende Abgesicherung (klassischen IT-Grundschutz-Vorgehensweise)

- Verantwortlicheiten, z.B.

- Informationssicherheitsbeauftragte

- Datenschutzbeauftragte

- Geschäftsführung/Management

- externe Sicherheitsexperten

- ISO 27001 Zertifizierung

- Basis-Absicherung

„Die umfangreichen Informationen rund um IT-Grundschutz ersetzen nicht den gesunden Menschenverstand.

Informationssicherheit zu verstehen, umzusetzen und zu leben, sollte Priorität haben.

Das IT-Grundschutz-Kompendium bietet zu vielen Aspekten eine Menge an Informationen und Empfehlungen.

Bei deren Bearbeitung sollte immer im Auge behalten werden, dass aus diesen die für die jeweilige Institution und ihre Rahmenbedingungen geeigneten Sicherheitsanforderungen ausgewählt und angepasst werden. […]

Weder die Anforderungen der Bausteine des IT-Grundschutz-Kompendiums noch die Maßnahmen der Umsetzungshinweise sollten als pure Checklisten zur Statusfeststellung genutzt werden, sondern mit Augenmaß an die individuellen Bedingungen angepasst werden.“

[BSI-Standard 200-2: IT-Grundschutz-Methodik]

BSI-Standard 200-3: Risikoanalyse auf der Basis von IT-Grundschutz

- vereinfachtes Verfahren zur Risikoanalyse

- zielgerichtet, „leicht“ anzuwenden, anerkannt

- hilfreich, wenn Komponenten abzusichern sind, bei denen fraglich ist, ob die Erfüllung von Basis- und Standard-Anforderungen für eine ausreichende Sicherheit genügt

- enthällt u.A. Empfehlungen für:

- Erstellung einer Gefährdungsübersicht

- Risikoeinstufung

- Behandlung von Risiken

- Konsolidierung des Sicherheitskonzepts

IT-Grundschutz-Kompendium

47 Elementare Gefährdungen -> IT-Grundschutz-Bausteine

Prozess-Bausteine (Organisatorische Maßnahmen)

- ISMS: Sicherheitsmanagement

- ORP: Organisation und Personal

- CON: Konzepte und Vorgehensweisen

- OPS: Betrieb

- DER: Detektion und Reaktion

System-Bausteine (Technische Maßnahmen)

- APP: Anwendungen

- SYS: IT-Systeme

- IND: Industrielle IT

- NET: Netze und Kommunikation

- INF: Infrastruktur

Checklisten zum IT-Grundschutz

| Baustein | Typ | Entbehrlich | Begründung für Entbehrlichkeit | Umsetzung | Umsetzung bis | Verantwortlich | Bemerkungen / Begründung für Nicht-Umsetzung | Kostenschätzung |

|---|---|---|---|---|---|---|---|---|

| ID+Titel+Inhalt | Basis/Standart/Hoch | Ja/Nein | … | Ja/Teilweise/Nein | Datum | … | … | … |

Endpoint Security

IT-Grundschutz-System-Bausteine SYS

- SYS.1.1 Allgemeiner Server

- SYS.1.2.3 Windows Server

- SYS.1.3 Server unter Linux und Unix

- SYS.1.5 Virtualisierung

- SYS.1.6 Containerisierung

- SYS.1.8 Speicherlösungen

- SYS.2.1 Allgemeiner Client

- SYS.2.2.3 Clients unter Windows

- SYS.2.3 Clients unter Linux und Unix

- SYS.2.4 Clients unter macOS

SOL:

- Beschreiben Sie ein einfaches IT-System, dass sie auf Basis des IT-Grundschutzes absichern möchten.

- Wie schätzen Sie den Schutzbedarf für das System ein?

Hinweis: Für die SOL wird keine vollständige Schutzbedarfsfeststellung erwartet.- Begründen Sie, ob ein zusätzlicher Analysebedarf besteht, so dass eine Risikoanalyse durchgeführt werden sollte.

- Wählen Sie die auf das abzusichernde System zutreffenden System-Bausteine aus dem IT-Grundschutz-Kompendium aus.

- Verstehen Sie die für ihr System relevanten Bausteine.

- Laden Sie sich die passende(n) Checkliste(n) herunter.

- Füllen Sie die in der Checkliste die Spalten „Entbehrlich“ und „Begründung für Entbehrlichkeit“ aus.

Physische Absicherung von Endgeräten

Verschlüsselung von Datenträgern (und Datenübermittlung)

Zugriffsregelung

- Sichere Passwörter

- 2FA

- Sperren bei Inaktivität

Backups

Firewall

IDS/IPS

Virenscanner

Schulungen

Trennung von (von OS- und DB-) Benutzerverwaltung

Softwareinstallation/Updates planen

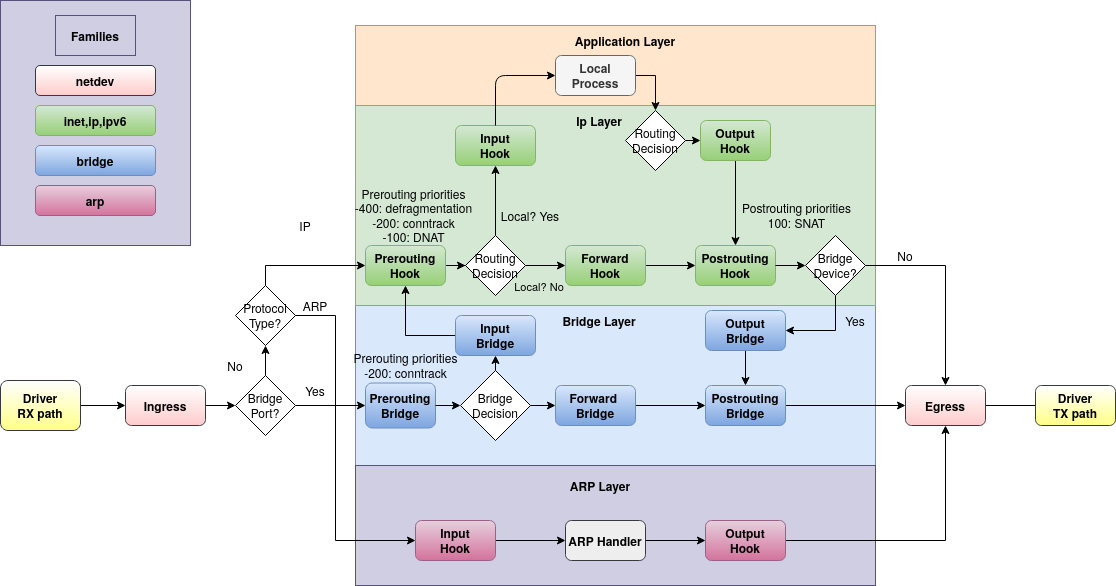

Netzwerksicherheit

Zero Trust Security / Zero Trust Architektur (ZTA) / Zero Trust Network Access (ZTNA)

SSL/TLS (vereinfacht)

TR-02102-2 „Kryptographische Verfahren: Empfehlungen und Schlüssellängen“ Teil 2 – Verwendung von Transport Layer Security (TLS)

sequenceDiagram

participant Client

participant Server

Note right of Client: Kennt Publik Keys von Root-CAs

Client->>Server: Verbindungsanfrage

Note left of Server: Hat Asymmetrisches Schlüsselpaar

Note left of Server: Publik Key ist via Zertifikatskette von Root-CA unterschrieben

Server->>Client: Übergabe des Publik Keys + Zertifikatskette

Client->>Client: Überprüfung des Zertifikats mit CA Publik Key

Client->>Client: Generierung AES Session Key *

Client->>Client: Verschlüsselung des AES Session Key mit dem Publik Key des Servers

Client->>Server: Übertragung des verschlüsselten AES Session Keys

Server->>Server: Entschlüsselung AES Session Keys

Server->Client: mit AES Session Key verschlüsselte Datenübertragung

IHK-Prüfung Winter 2021/22

IKH-Prüfung IDS HTTPS-Entschlüsselung

Firewalls

NAT

(NetworkAddressTranslation) -> NAPT (NetworkAddressPortTranslation)

- SNAT (SourceNAT) / Masquerading

- DNAT (DestinationNAT)

- …

- Full NAT

- 1:1 NAT

- No NAT

echo 1 | sudo tee /proc/sys/net/ipv4/ip_forward

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

IHK Abschlussprüfung Winter 2023/24 Analyse+Entwicklung Aufgabe 2

VLAN

-

Access-Mode, Trunk-Mode, Hybrid-Mode

-

Zuweisung z.B. auf Basis von

- Anschluss-Port

- MAC

- IP

- IP + TCP/UDP-Port

- Authentifizierung mit Zertifikaten

| Schicht | Administrationsaufwand | Flexibilität | Sicherheit |

|---|---|---|---|

| 1 | + | - | - |

| 2 | (-) | (-) | - |

| 3 | (-) | + | - |

| 4 | (-) | + | (-) |

| 5-7 | (-) | + | (+) |

### Vorbereitung:

lsmod | grep 8021q

sudo modprobe 8021q

### Virtuelles Interface für VLAN-ID 200 anlegen:

sudo ip link add link wlan0 name wlan0.200 type vlan id 200

IHK Abschlussprüfung Winter 2023/24 Analyse+Entwicklung Aufgabe 3

VPN

Proxy

- Caching

- Filtern -> Verfügbarkeit (+ Versuch des Schutzes vor schädlichen Inhalten)

- Kontrolle -> Vertraulichkeit

- Manipulation -> Integrität

ReverseProxy

SSL-Offloading/TLS-Termination

Radius

- „AAA“

- Authentication

- Authorization

- Accounting

Firewalls

Strategien

Whitelist („Allowlist-Strategie“)

- „

Diese Variante ist sehr sicher.“ Dise Stragegie ist die einzige, die für die meisten Anwendungsfälle einen relevanten Sicherheitsvorteil bietet. - Ein Packetfilter mit Whitelist-Strategie sollte auf jedem System eingesetzt werden.

- „Allerdings erfordert sie eine (aufwendige) Konfiguration der Firewall.“ (?)

Blacklist („Blocklist-Strategie“)

- „Diese Variante ist relativ komfortabel. Bei der Einführung ist mit

keinerleiwenigen Problemen zu rechnen.“ - „Allerdings ist sie nur so sicher, wie Gefahren und Sicherheitslöcher bekannt sind und gesperrt werden.“ :(

Arten

Paketfilter

- einfach

- hoher Datendurchsatz

- untersucht einzelne Daten„pakete“

- Layer 3 (und teilweise Layer 4 und Layer 2)

Stateful-Packet-Inspection (SPI)

- untersucht Daten„ströme“ (zusammengehörende „Pakete“)

- überwiegend für Layer 4 (TCP)

Application-Layer-Firewall (Content-Filter)

- „Application-Gateway“, „Application-Level-Gateway“

- Auf Layern 5-7

- „

intelligenter“ Behauptet intelligenter als Paketfilter+SPI zu sein - Datendurchsatz relativ niedrig

Bewerten Sie folgende Anwendungsfälle:

- „Herausfiltern von ActiveX und/oder JavaScript aus angeforderten HTML-Seiten“

- „Blockieren von Viren oder Trojanern in Webseiten“

- „Filtern von vertraulichen Firmeninformationen (z.B. Bilanz)“

- „Sperren von unerwünschten Webseiten anhand von Schlüsselwörtern“

- „Unerwünschte Anwendungsprotokollen (Filesharing) blockieren“

- meist nur Blacklist

- verhindert Ende-zu-Ende-Verschlüsselung

Next Generation Firewall

-

Zusatzfunktionen

- Deep Packet Inspection (DPI)

- IPS oder IDS

-

Bringt viele Herausforderungen

- Integrität, Vertraulichkeit, Verfügbarkeit

- Datenschutz

- komplexe Konfiguration, Debuggen, Kosten

- maschinelle Lernverfahren

Web Application Firewall (WAF)

Beispiel: Anomaly Scoring in ModSecurity

Beispiel: iptables

Beispielkonfiguration für Clients

iptables -P FORWARD DROP

iptables -P OUTPUT ACCEPT

iptables -A INPUT -m state --state NEW,ESTABLISHED -j ACCEPT

iptables -P INPUT DROP

Mehr Details: Einfuhrung in nftables

VPN

„virtuelles privates Netzwerk“

Netzwerktunnel / Overlay-Netzwerk

Die unteren Schichten des OSI-Modells werden als „Transportnetz“ verwendet um darüber andere Protokolle zu sprechen. In VPNs (Tunneln und allgemein in Overlay-Netzwerken) ist es üblich, dass Protokolle aus normalerweise niedrigeren Layern über Protokolle höherer Layer transportiert werden.

flowchart LR A<-->B subgraph A[Host 1] a7[7]-.-a6 a6[6]-.-a5 a5[5]-.-a4 a4[4]-.-a3 a3[3]-.-a2[2] end subgraph a2[TAP] at4[4]-.-at3 at3[3]-.-at2 at2[2]-.-at1[1] end subgraph B[Host 2] b7[7]-.-b6 b6[6]-.-b5 b5[5]-.-b4 b4[4]-.-b3 b3[3]-.-b2[2] end subgraph b2[TAP] bt4[4]-.-bt3 bt3[3]-.-bt2 bt2[2]-.-bt1[1] end

VPNs laufen häufig auf den Layern 3, 4 oder 5 des Transportnetzes und können dementsprechend zur Datenübertragung auf dem Layer 2, 3 oder 4 des Transportnetzes aufbauen. Nutzdaten werden beispielsweise mittels Ethernet-Frames, IP-Packet oder UDP-Datagram/TCP-Segment transportiert.

TUN/TAP (bzw. Virtual Tunnel Interface)

Für die Nutzung von VPNs wird als Schnittstelle für andere Anwendungen häufig eine virtuelle Netzwerkschnittstelle bereitgestellt.

Diese arbeiten üblicherweise auf Layer 3 (TUN-Device) oder Layer 2 (TAP-Device). In der Cisco-Welt wird statt dessen von „Virtual Tunnel Interface“ (VTI) gesprochen.

Manche VPN-Protokolle (z.B. IPSec) sind so tief im Betriebssystem eingebaut, dass sie Routing ohne zusätzliche virtuelle Netzwerkschnittstellen erlauben.

VPN Protokolle

WireGuard

- Performance

OpenVPN

- Verbreitet

- Flexibel, Einfach

SSH

- Minimallösung

Virtual eXtensible LAN (VXLAN)

- Layer-2

- Alternative zu L2TP

- Unverschlüsselt!

- Verwendung häufig in Kombination mit IPSec

Sonstige

Layer 2 Tunneling Protocol (L2TP)

- Unverschlüsselt!

- PPTP + L2F

Point-to-Point Tunneling Protocol (PPTP)

- Unsicher!

Layer 2 Forwarding (L2F)

- Unverschlüsselt!

IPSec

- Layer-3

- verbreitung im Umfeld von Cisco + Windows

- benötigt 2 Public IPs (bzw. Erweiterung für NAT)

- Komplexität

- sehr viele RFCs

TR-02102-3 „Kryptographische Verfahren: Empfehlungen und Schlüssellängen“ Teil 3 – Verwendung von Internet Protocol Security (IPsec) und Internet Key Exchange (IKEv2)

Verbindungsaufbau

Security Association (SA)

- Austausch von Sicherheitsparametern

- IKE-Version

- ESP oder AH

Internet-Key-Exchange-Protokoll (IKE)

- verwendet Diffie-Hellman-Schlüsselaustausch

- IKEv1 oder IKEv2 (Verfügbarkeit herstellerabhängig)

Authentication Header (AH) und Encapsulating Security Payload (ESP)

- können einzeln oder gemeinsam genutzt werden

- AH: Authentizität, Integrität; aber nicht Vertraulichkeit

- ESP: Vertraulichkeit, (optional) Authentizität und Integrität

- ESP heute deutlich verbreiteter

Transport- und Tunnelmodus

- Andere VPN-Protokolle unterscheiden nicht zwischen Point-to-Point / Point-to-Site / Site-to-Site

- VPN-Endpunkte können auch Router und damit Sites sein

- Viele VPN-Server sind Multipoint-fähig (akzeptieren Verbindung von mehreren Clients)

Implementierung

Prüfen

Schwachstellenanalyse

-

IST-Analyse

-

Vergleich mit Soll-Zustand

-

Risikobewertung

=> potenzielle Bedrohung

Beweisen vs. Testen

Penetrationstests

„Hacking-Tools“

Vulnerability Scanners

Computer Forensics

Reverse Engineering

Security Research

Beispiele

nmap / nmapsi4 / Zenmap

tshark / Wireshark

tcpdump

sudo tcpdump -i lo -nnSX port 3333

Postman

Goss server validation

Security Information and Event Management (SIEM) und Extended Detection and Response (XDR)

z.B. Wazuh