Planung

„Ein funktionierendes Sicherheitsmanagement muss in die existierenden Managementstrukturen jeder Institution eingebettet werden.

Daher ist es praktisch nicht möglich, eine für jede Institution unmittelbar anwendbare Organisationsstruktur für das Sicherheitsmanagement anzugeben.

Vielmehr werden häufig Anpassungen an spezifische Gegebenheiten erforderlich sein“

[ISMS.1 Sicherheitsmanagement]

IT-Grundschutz

BSI-Standards

BSI-Standard 200-1: Managementsysteme für Informationssicherheit (ISMS)

- orientiert sich an ISO 27001

- enthällt u.A. Empfehlungen für:

- Erstellung des Sicherheitskonzepts

- Umsetzung des Sicherheitskonzepts

- Erfolgskontrolle des Sicherheitskonzepts

- Kontinuierliche Verbesserung des Sicherheitskonzepts

BSI-Standard 200-2: IT-Grundschutz-Methodik

- methodische Hilfestellungen zur schrittweisen Einführung eines ISMS

- effiziente Verfahren

- konkretisiert allgemeine Anforderungen aus BSI-Standard 200-1

- enthällt u.A. Empfehlungen für:

- Basis-Absicherung

- breite, grundlegende Erst-Absicherung

- Kern-Absicherung

- besonders gefährdete Geschäftsprozesse und Assets vorrangig absichern

- Standart-Absicherung

- umfassende, tiefgehende Abgesicherung (klassischen IT-Grundschutz-Vorgehensweise)

- Verantwortlicheiten, z.B.

- Informationssicherheitsbeauftragte

- Datenschutzbeauftragte

- Geschäftsführung/Management

- externe Sicherheitsexperten

- ISO 27001 Zertifizierung

- Basis-Absicherung

„Die umfangreichen Informationen rund um IT-Grundschutz ersetzen nicht den gesunden Menschenverstand.

Informationssicherheit zu verstehen, umzusetzen und zu leben, sollte Priorität haben.

Das IT-Grundschutz-Kompendium bietet zu vielen Aspekten eine Menge an Informationen und Empfehlungen.

Bei deren Bearbeitung sollte immer im Auge behalten werden, dass aus diesen die für die jeweilige Institution und ihre Rahmenbedingungen geeigneten Sicherheitsanforderungen ausgewählt und angepasst werden. […]

Weder die Anforderungen der Bausteine des IT-Grundschutz-Kompendiums noch die Maßnahmen der Umsetzungshinweise sollten als pure Checklisten zur Statusfeststellung genutzt werden, sondern mit Augenmaß an die individuellen Bedingungen angepasst werden.“

[BSI-Standard 200-2: IT-Grundschutz-Methodik]

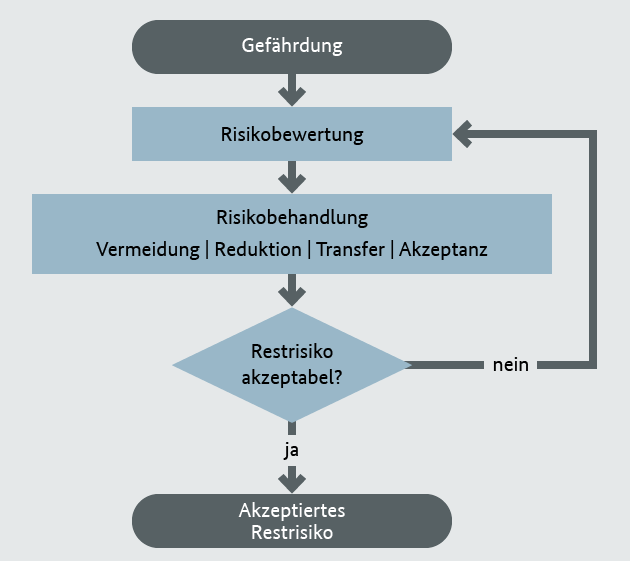

BSI-Standard 200-3: Risikoanalyse auf der Basis von IT-Grundschutz

- vereinfachtes Verfahren zur Risikoanalyse

- zielgerichtet, „leicht“ anzuwenden, anerkannt

- hilfreich, wenn Komponenten abzusichern sind, bei denen fraglich ist, ob die Erfüllung von Basis- und Standard-Anforderungen für eine ausreichende Sicherheit genügt

- enthällt u.A. Empfehlungen für:

- Erstellung einer Gefährdungsübersicht

- Risikoeinstufung

- Behandlung von Risiken

- Konsolidierung des Sicherheitskonzepts

IT-Grundschutz-Kompendium

47 Elementare Gefährdungen -> IT-Grundschutz-Bausteine

Prozess-Bausteine (Organisatorische Maßnahmen)

- ISMS: Sicherheitsmanagement

- ORP: Organisation und Personal

- CON: Konzepte und Vorgehensweisen

- OPS: Betrieb

- DER: Detektion und Reaktion

System-Bausteine (Technische Maßnahmen)

- APP: Anwendungen

- SYS: IT-Systeme

- IND: Industrielle IT

- NET: Netze und Kommunikation

- INF: Infrastruktur

Checklisten zum IT-Grundschutz

| Baustein | Typ | Entbehrlich | Begründung für Entbehrlichkeit | Umsetzung | Umsetzung bis | Verantwortlich | Bemerkungen / Begründung für Nicht-Umsetzung | Kostenschätzung |

|---|---|---|---|---|---|---|---|---|

| ID+Titel+Inhalt | Basis/Standart/Hoch | Ja/Nein | … | Ja/Teilweise/Nein | Datum | … | … | … |

Endpoint Security

IT-Grundschutz-System-Bausteine SYS

- SYS.1.1 Allgemeiner Server

- SYS.1.2.3 Windows Server

- SYS.1.3 Server unter Linux und Unix

- SYS.1.5 Virtualisierung

- SYS.1.6 Containerisierung

- SYS.1.8 Speicherlösungen

- SYS.2.1 Allgemeiner Client

- SYS.2.2.3 Clients unter Windows

- SYS.2.3 Clients unter Linux und Unix

- SYS.2.4 Clients unter macOS

SOL:

- Beschreiben Sie ein einfaches IT-System, dass sie auf Basis des IT-Grundschutzes absichern möchten.

- Wie schätzen Sie den Schutzbedarf für das System ein?

Hinweis: Für die SOL wird keine vollständige Schutzbedarfsfeststellung erwartet.- Begründen Sie, ob ein zusätzlicher Analysebedarf besteht, so dass eine Risikoanalyse durchgeführt werden sollte.

- Wählen Sie die auf das abzusichernde System zutreffenden System-Bausteine aus dem IT-Grundschutz-Kompendium aus.

- Verstehen Sie die für ihr System relevanten Bausteine.

- Laden Sie sich die passende(n) Checkliste(n) herunter.

- Füllen Sie die in der Checkliste die Spalten „Entbehrlich“ und „Begründung für Entbehrlichkeit“ aus.

Physische Absicherung von Endgeräten

Verschlüsselung von Datenträgern (und Datenübermittlung)

Zugriffsregelung

- Sichere Passwörter

- 2FA

- Sperren bei Inaktivität