Analyse

Grundlegende Definitonen nach BSI-Grundschutz

Zielobjekte für Schutzbedarfsfeststellung

- Daten

- datenverarbeitende Prozesse, Anwendungen, Systeme

- Kommunikationsverbindungen

- Räume

Schutzziele (= Grundwerte)

- Verfügbarkeit

- Vertraulichkeit

- Integrität

Schadensszenarien

- Beeinträchtigungen der persönlichen Unversehrtheit

- Verstöße gegen Gesetze, Vorschriften oder Verträge

- Beeinträchtigungen des informationellen Selbstbestimmungsrechts

- Beeinträchtigungen der Aufgabenerfüllung

- negative Innen- oder Außenwirkung

- finanzielle Auswirkungen

Schutzbedarfskategorien

- Normaler Schutzbedarf

- Hoher Schutzbedarf

- Sehr hoher Schutzbedarf

Risikokategorien

- Geringes Risiko

- Mittelmäßiges Risiko

- Hohes Risiko

- Sehr hohes Risiko

Definition Schutzbedarfskategorien

Schadensszenario x Schutzbedarfskategorie

z.B.

| Normaler Schutzbedarf | Hoher Schutzbedarf | Sehr hoher Schutzbedarf | |

|---|---|---|---|

| - mögliche Beeinträchtigungen der persönlichen Unversehrtheit | nein | nicht stark/dauerhaft | stark/dauerhaft |

| - mögliche Verstöße gegen Gesetze, Vorschriften oder Verträge | geringfügige Strafen | schwerwiegende/hohe Strafen | existenzbedrohende Strafen |

| - mögliche Beeinträchtigungen des informationellen Selbstbestimmungsrechts | geringfügige/tolerierbare Auswirkungen für Betroffenen | Beeinträchtigungen, aber ohne dauerhaften Folgen | stark/dauerhaft |

| - mögliche Beeinträchtigungen der Aufgabenerfüllung | allenfalls unerheblich | erhebliche Beeinträchtigung; Ausfallzeiten >24h nicht tolerierbar | starke Beeinträchtigung; Ausfallzeiten >2h nicht tolerierbar |

| - mögliche negative Innen- oder Außenwirkung | kein Ansehensverlust bei Kunden und Geschäftspartnern | Ansehen bei Kunden/Geschäftspartnern wird erheblich beeinträchtigt | Ansehen bei Kunden/Geschäftspartnern wird grundlegend und nachhaltig beschädigt |

| - möglicher finanzieller Schaden | geringfügig (< XXX €) | schwerwiegende/hoch (< YYYYYY €) | existenzbedrohend (>= YYYYYY €) |

Schutzbedarf

BSI Checkliste für das Interview zur Schutzbedarfsfeststellung

Schutzbedarfsmatrix

Zielobjekte x Schutzziele x Schadensszenarien x Schutzbedarfskategorie

| Beurteilung möglichen Schadens | Normaler Schutzbedarf | Hoher Schutzbedarf | Sehr hoher Schutzbedarf | |

|---|---|---|---|---|

| Verfügbarkeit (Ausfall) | ||||

| - mögliche Beeinträchtigungen der persönlichen Unversehrtheit | ja? stärk? dauerhaft? | |||

| - mögliche Verstöße gegen Gesetze, Vorschriften oder Verträge | Strafhöhe? | |||

| - mögliche Beeinträchtigungen des informationellen Selbstbestimmungsrechts | stärke? dauerhaft? | |||

| - mögliche Beeinträchtigungen der Aufgabenerfüllung | Beeinträchtigungsstärke? | |||

| - akzeptable Ausfallzeit | Stunden | |||

| - mögliche negative Innen- oder Außenwirkung | erheblich? grundlegend? nachhaltig? | |||

| - möglicher finanzieller Schaden | € | |||

| Vertraulichkeit (Datenleak) | ||||

| - mögliche Beeinträchtigungen der persönlichen Unversehrtheit | ja? stärk? dauerhaft? | |||

| - mögliche Verstöße gegen Gesetze, Vorschriften oder Verträge | Strafhöhe? | |||

| - mögliche Beeinträchtigungen des informationellen Selbstbestimmungsrechts | stärke? dauerhaft? | |||

| - mögliche Beeinträchtigungen der Aufgabenerfüllung | Beeinträchtigungsstärke? | |||

| - mögliche negative Innen- oder Außenwirkung | erheblich? grundlegend? nachhaltig? | |||

| - möglicher finanzieller Schaden | € | |||

| Integrität (Kompromittierung) | ||||

| - mögliche Beeinträchtigungen der persönlichen Unversehrtheit | ja? stärk? dauerhaft? | |||

| - mögliche Verstöße gegen Gesetze, Vorschriften oder Verträge | Strafhöhe? | |||

| - mögliche Beeinträchtigungen des informationellen Selbstbestimmungsrechts | stärke? dauerhaft? | |||

| - mögliche Beeinträchtigungen der Aufgabenerfüllung | Beeinträchtigungsstärke? | |||

| - mögliche negative Innen- oder Außenwirkung | erheblich? grundlegend? nachhaltig? | |||

| - möglicher finanzieller Schaden | € |

Für normalen Schutzbedarf:

- IT-Grundschutzhandbuch -> IT-Grundschutz-Kataloge -> IT-Grundschutz-Kompendium

Zusätzlicher Analysebedarf falls:

- Ein Zielobjekt hat einen hohen oder sehr hohen Schutzbedarf in mindestens einem der Schutzziele

- Es gibt für ein Zielobjekt keinen hinreichend passenden Baustein im IT-Grundschutz-Kompendium

Risikoanalyse

Zusätzlicher Analysebedarf in folgenden Fällen:

- Ein Zielobjekt hat einen hohen oder sehr hohen Schutzbedarf in mindestens einem der drei Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit.

- Es gibt für ein Zielobjekt keinen hinreichend passenden Baustein im IT-Grundschutz-Kompendium.

- Es gibt zwar einen geeigneten Baustein, die Einsatzumgebung des Zielobjekts ist allerdings für den IT-Grundschutz untypisch.

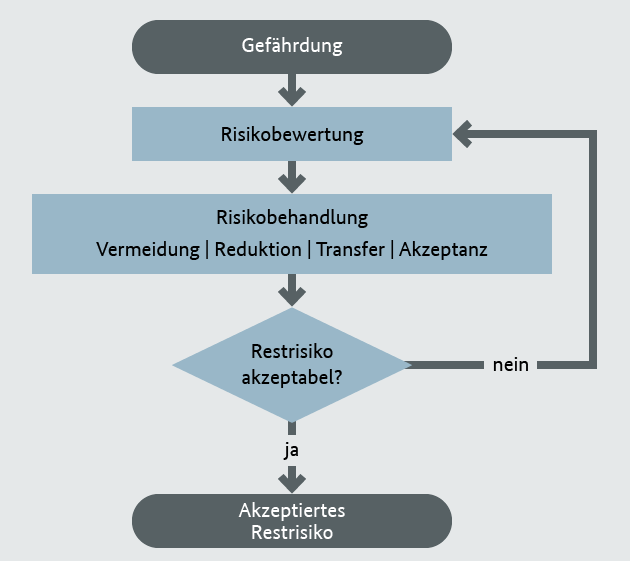

- Gefährdungsübersicht erstellen

- Risiken einstufen

- Risiken behandeln

- Sicherheitskonzept konsolidieren

Organisatorische Rahmenbedingungen

Zielobjekte zusammenstellen

47 Elementare Gefährdungen

Gefährdungsübersicht anlegen

Gefährdungsübersicht ergänzen

Häufigkeit und Auswirkungen einschätzen

Häufigkeit

- selten

- mittel

- häufig

- sehr häufig

Auswirkungen

- vernachlässigbar

- begrenzt

- beträchtlich

- existenzbedrohend